Bring Your Own Device (BYOD) ist mittlerweile ein fester Bestandteil moderner Arbeitsumgebungen. Mitarbeiter nutzen ihre Smartphones, Tablets und privaten Laptops, um E-Mails zu überprüfen, an Meetings teilzunehmen und auf Unternehmens-Tools zuzugreifen, oft ohne groß darüber nachzudenken. Das ist praktisch, spart Geld und hilft den Mitarbeitern, produktiv zu bleiben. Wenn jedoch unzählige private Geräte für die Arbeit genutzt werden, entstehen auch Sicherheitsrisiken, die leicht übersehen werden und schwer zu kontrollieren sind.

Dieser Leitfaden erklärt, was BYOD bedeutet, wie es an einem typischen Arbeitsplatz funktioniert und auf welche Risiken Du achten musst. Außerdem erfährst Du, wie Du Deine Daten schützen und Deinem Team dennoch die gewünschte Flexibilität bieten kannst.

Was BYOD wirklich bedeutet

BYOD steht für „Bring Your Own Device” und bezeichnet eine Arbeitsplatzkonfiguration, bei der Mitarbeiter ihre privaten Geräte (wie Smartphones, Laptops oder Tablets) nutzen, um auf Unternehmenssysteme zuzugreifen. Im Vergleich zu einer herkömmlichen Konfiguration kontrolliert das Unternehmen nicht die Hardware, sondern lediglich die Bedingungen, unter denen eine Verbindung hergestellt werden kann.

Ein guter BYOD-Ansatz legt fest, auf welche Daten die Mitarbeiter zugreifen dürfen, wie die Geräte gesichert werden sollen und was im Falle eines Verlusts des Geräts oder eines Ausscheidens aus dem Unternehmen geschieht.

Wie BYOD funktioniert

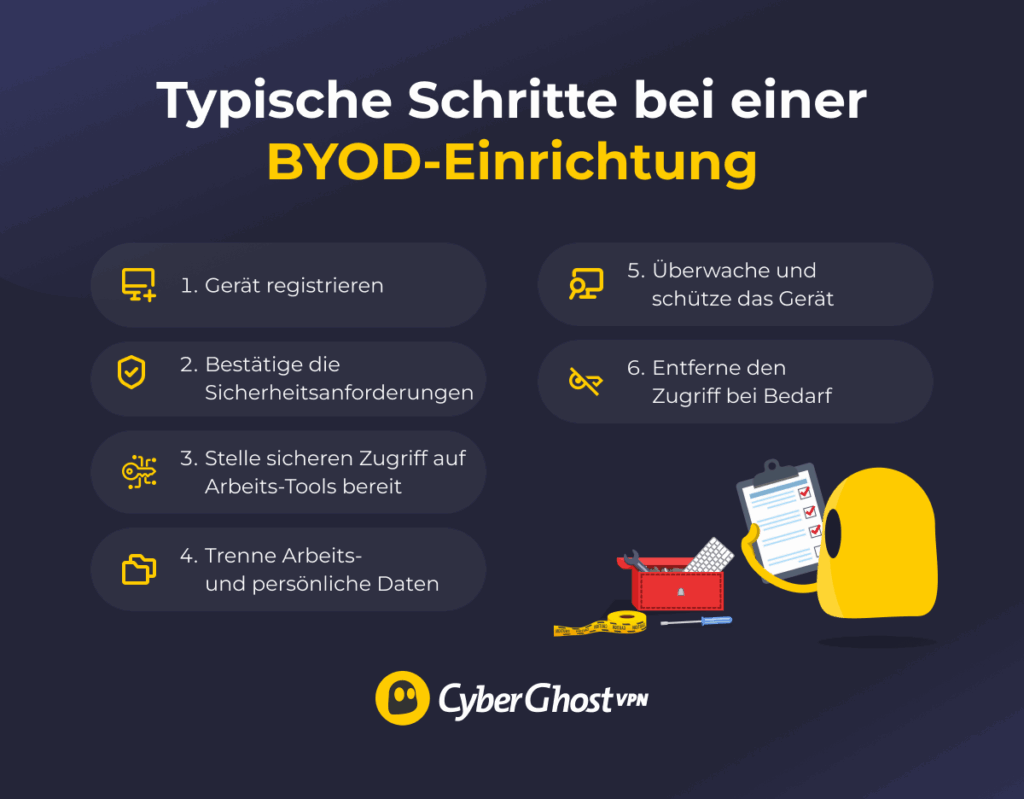

Wenn BYOD erlaubt wird, bedeutet das nicht, dass Mitarbeiter ihre eigenen Handys oder Laptops ohne Einschränkungen benutzen können. Es gibt einen Prozess, der dafür sorgt, dass Unternehmensdaten sicher sind, den Mitarbeitern aber trotzdem die gewünschte Flexibilität bietet. Wie das normalerweise funktioniert, zeigt die folgende Übersicht.

- Registriere das Gerät. Bevor ein Mitarbeiter sein persönliches Gerät für die Arbeit nutzen kann, muss es zur Liste der vom Unternehmen zugelassenen Geräte hinzugefügt werden. So weiß das Unternehmen, wem das Gerät gehört, und es wird sichergestellt, dass nur autorisierte Geräte auf die Unternehmenssysteme zugreifen können.

- Überprüfe und setze Sicherheitsanforderungen durch. Persönliche Geräte müssen grundlegende Sicherheitsstandards erfüllen. Das bedeutet in der Regel, dass ein starkes Passwort oder eine starke PIN verwendet werden muss, Softwareupdates installiert werden müssen, die Verschlüsselung aktiviert werden muss und gerootete oder gejailbreakte Geräte vermieden werden müssen. Einige Firmen verlangen unter Umständen eine Sicherheits-App, um Arbeitsdaten zu schützen.

- Gewähre sicheren Zugriff auf Arbeits-Tools. Nachdem das Gerät genehmigt wurde, können Mitarbeiter auf E-Mails, Cloud-Speicher und andere Arbeits-Apps zugreifen. Firmen fügen normalerweise zusätzlichen Schutz wie eine Multi-Faktor-Authentifizierung oder eine sichere Verbindung hinzu, um Daten auch in öffentlichen WLAN-Netzwerken zu schützen.

- Trenne geschäftliche und private Daten. Um Unternehmensinformationen von privaten Dateien zu trennen, richten Unternehmen oft einen geschützten Arbeitsbereich auf dem Gerät ein. Das kann ein sicherer Ordner oder eine App sein, in der geschäftliche E-Mails, Dokumente und Tools gespeichert werden.

- Überwache das Gerät und biete kontinuierlichen Schutz. Unternehmen überprüfen, ob die Sicherheitseinstellungen eingehalten werden, die Apps auf dem neuesten Stand sind und ob etwas Verdächtiges passiert. Wenn ein Gerät verloren geht oder etwas unsicher erscheint, kann der Zugriff zum Schutz der Daten vorübergehend gesperrt werden.

- Entferne den Zugriff bei Bedarf. Wenn ein Mitarbeiter das Unternehmen verlässt oder sein Gerät nicht mehr für die Arbeit nutzt, wird der Zugriff entfernt und nur die Arbeitsdaten werden gelöscht. Die persönlichen Daten bleiben auf dem Gerät.

Die wichtigsten Vorteile von BYOD

-

- Geringere Kosten und höhere Effizienz: Unternehmen sparen schätzungsweise 255 € bis 300 € pro Mitarbeiter und Jahr. Zudem geben etwa 68 % an, dass sich ihre Produktivität nach der Einführung von BYOD verbessert hat.

- Zufriedenere, flexiblere Mitarbeiter: Sie können die Geräte nutzen, die sie bevorzugen, was die tägliche Arbeit einfacher und angenehmer macht. Ein Marktbericht aus dem Jahr 2024 zeigt, dass Unternehmen, die BYOD umsetzen, eine Steigerung der Mitarbeiterzufriedenheit um mehr als 50 % verzeichnen.

- Zugriff auf neuere und bessere Technologien: Mitarbeiter aktualisieren ihre privaten Geräte oft häufiger als Unternehmen. Das heißt, sie können neuere und schnellere Technologien nutzen, ohne dass dem Unternehmen dadurch zusätzliche Kosten entstehen.

- Schnellere Einarbeitung und einfachere Skalierung: Neue Mitarbeiter können sofort mit ihren Geräten loslegen, wodurch Unternehmen wachsen können, ohne permanent neue Geräte kaufen zu müssen.

- Hohe Sicherheit mit Datenschutz: Moderne BYOD-Tools trennen Unternehmensdaten von persönlichen Dateien und schützen somit sowohl geschäftliche Informationen als auch die Privatsphäre des Einzelnen.

- Bessere Geschäftskontinuität: Selbst wenn Mitarbeiter keinen Zugriff auf das Büro haben oder mit Störungen konfrontiert sind, können sie ohne Unterbrechung von ihren privaten Geräten aus weiterarbeiten.

Die häufigsten BYOD-Sicherheitsrisiken

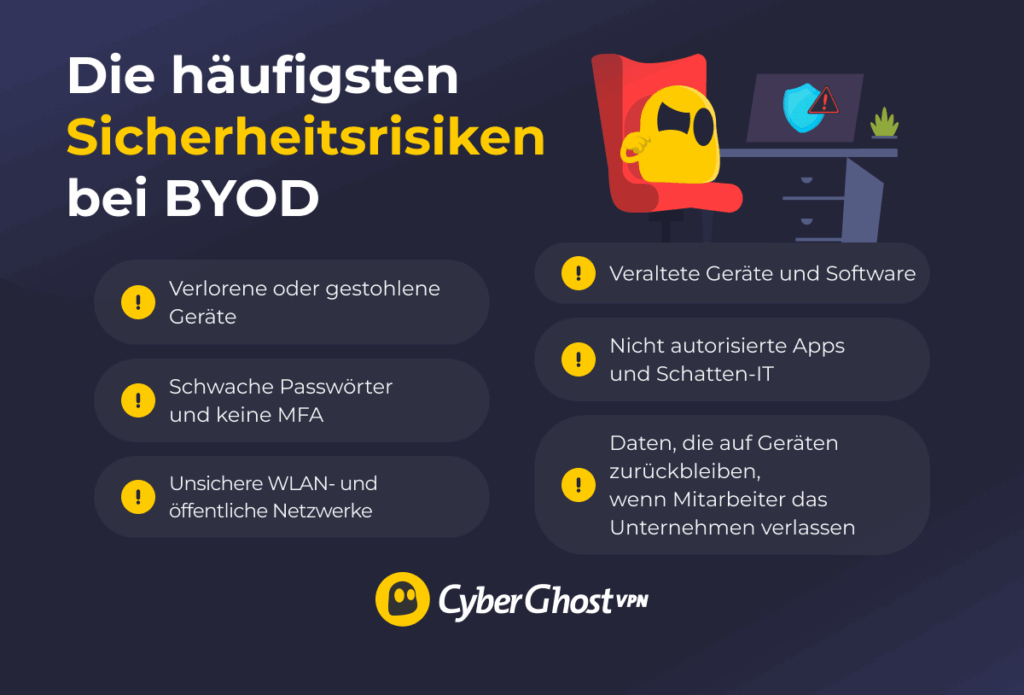

BYOD ist flexibel und produktiv, aber ohne die richtigen Sicherheitsmaßnahmen können auch Sicherheitslücken entstehen. Hier sind die sechs häufigsten BYOD-Sicherheitsrisiken und wie man sie vermeiden kann.

Verlorene oder gestohlene Geräte

Geräte gehen leicht verloren, was sie zu einem der größten BYOD-Risiken macht. Werden sie für die Arbeit genutzt, speichern Smartphones, Tablets oder Laptops oft E-Mails, Dateien, gespeicherte Passwörter und App-Anmeldedaten. Jeder, der das Gerät findet, egal ob es verloren oder gestohlen wurde, könnte potenziell auf diese Informationen zugreifen.

Eine Umfrage unter IT-Entscheidungsträgern in den USA und Europa aus dem Jahr 2025 ergab, dass 27 % angaben, ihr Unternehmen habe bereits eine Datenpanne aufgrund eines gestohlenen Geräts erlebt. Selbst auf einem gesperrten Gerät können durch schwache Sicherheitseinstellungen gespeicherte Daten offengelegt werden. Wenn das Gerät nicht verschlüsselt ist, ein schwaches Passwort für den Sperrbildschirm verwendet wird oder Arbeits-Apps angemeldet bleiben, kann ein Finder des Geräts, möglicherweise auf synchronisierte E-Mails/Dateien zugreifen oder gespeicherte Sitzungen wiederverwenden. Wenn gespeicherte Anmeldedaten einen Zugriff ermöglichen, kann sich die Person, die das gestohlene Gerät besitzt, auch bei anderen Unternehmenssystemen anmelden.

Das Risiko beschränkt sich nicht nur auf Diebstahl. Geräte werden im Taxi oder in Cafés vergessen, auf Reisen verlegt oder versehentlich von jemand anderem mitgenommen. Schon ein einziges ungesichertes Gerät reicht aus, um sensible Geschäftsinformationen offenzulegen.

Schwache Passwörter und keine MFA

Schwache oder wiederverwendete Passwörter sind eine der einfachsten Möglichkeiten für Angreifer, sich Zugang zu Konten zu verschaffen. Tatsächlich hat eine Untersuchung von Cloudflare ergeben, dass 41 % der erfolgreichen Anmeldungen mit kompromittierten Passwörtern erfolgten, was zeigt, wie häufig gestohlene oder wiederverwendete Anmeldedaten bereits im Umlauf sind.

Persönliche Geräte sind besonders anfällig, da viele Menschen Bequemlichkeit über Sicherheit stellen. Wenn ein Mitarbeiter immer wieder dasselbe einfache Passwort verwendet, kann ein Hackerangriff auf persönliche Konten Angreifern einen direkten Zugang zu Arbeitssystemen verschaffen.

Ohne Multi-Faktor-Authentifizierung (MFA) reicht oft schon ein gestohlenes oder erratenes Passwort aus, um an sensible Arbeitsdaten zu gelangen. MFA fügt einen zweiten Verifizierungsschritt hinzu, beispielsweise einen Code oder einen Fingerabdruck, und stoppt die meisten unbefugten Versuche, selbst wenn das Passwort offengelegt wird. Ohne MFA sind passwortbasierte Angriffe viel einfacher und haben eine weitaus höhere Erfolgswahrscheinlichkeit.

Unsichere WLAN- und öffentliche Netzwerke

Mitarbeiter nutzen oft kostenloses öffentliches WLAN in Cafés, Flughäfen oder Hotels, ohne zu wissen, wie riskant diese Netzwerke sein können. Angreifer können den Datenverkehr überwachen, gefälschte Hotspots einrichten, die echt aussehen, oder Man-in-the-Middle-Angriffe durchführen. Wenn ein Gerät eine Verbindung herstellt und die Daten nicht richtig verschlüsselt sind, können sensible Informationen, einschließlich Anmeldedaten, offengelegt werden. Selbst einfache Aktionen wie das Abrufen von E-Mails oder das Öffnen von Cloud-Dateien können Angreifern einen Einstieg ermöglichen.

Zimperium zufolge wurden im Jahr 2025 bisher weltweit über fünf Millionen ungesicherte öffentliche WLAN-Netzwerke gemeldet. Der Anteil der Nutzer, die sich immer noch mit offenen Netzwerken verbinden, beträgt 33 %.

Veraltete Geräte und Software

Veraltete Geräte und Software bergen große Sicherheitsrisiken in jeder BYOD-Umgebung. Wenn Mitarbeiter die Updates für ihre Smartphones, Laptops oder Apps nicht installieren, verpassen sie wichtige Sicherheitspatches, die bekannte Schwachstellen beheben. Der „Verizon Data Breach Investigations Report 2025” zeigt, dass Angreifer zunehmend bekannte Schwachstellen ausnutzen. So wurden bei 20 % der Sicherheitsverletzungen Schwachstellen ausgenutzt, was einem Anstieg von 34 % gegenüber dem Vorjahr entspricht.

Geräte, für die keine Updates mehr bereitgestellt werden, sind besonders anfällig, da ständig neue Bedrohungen entstehen. Sobald ein Gerät keine Sicherheitsupdates mehr erhält, können Angreifer gut dokumentierte Schwachstellen ausnutzen, um mit minimalem Aufwand einzudringen. Dadurch wird veraltete Hardware zu einem der vorhersehbarsten und vermeidbarsten BYOD-Risiken.

Nicht autorisierte Apps und Schatten-IT

Mitarbeiter, die nicht genehmigte persönliche Messaging-, Filesharing- oder Speicher-Apps nutzen, können Geschäftsdaten Sicherheitsrisiken aussetzen. Diese Apps verfügen oft über keine ausreichende Verschlüsselung und speichern Daten auf unsicheren Servern, wodurch das Durchsickern oder der Missbrauch sensibler Geschäftsdaten erleichtert wird. Selbst bekannte Apps können riskant sein, wenn das Unternehmen nicht kontrollieren kann, wie sie Arbeitsdateien verarbeiten oder speichern.

Datenleck beim Ausscheiden von Mitarbeitern

Rund 20 % der Unternehmen haben schon einmal einen Datenverstoß erlebt, der mit einem ehemaligen Mitarbeiter zusammenhing. Oft lag das daran, dass der Zugriff oder die Daten beim Ausscheiden nicht vollständig entfernt wurden. Wenn Mitarbeiter das Unternehmen verlassen, aber noch Firmen-E-Mails, -Dateien oder -Apps auf ihren privaten Geräten haben, können sensible Informationen weiterhin zugänglich sein. Selbst wenn der Systemzugriff gesperrt wird, ist unter Umständen noch ein Zugriff auf die gespeicherten Daten möglich. Werden diese Daten später weitergegeben, kopiert oder unsachgemäß behandelt, kann das zu schwerwiegenden Datenlecks führen.

So reduzierst Du diese BYOD-Sicherheitsrisiken

Bei der Bekämpfung von BYOD-Risiken geht es nicht darum, private Geräte komplett zu sperren. Vielmehr sollen klare Standards geschaffen werden, damit Mitarbeiter komfortabel arbeiten können und gleichzeitig die Unternehmensdaten geschützt bleiben. Die folgenden Schritte bauen aufeinander auf und bilden gemeinsam eine umfassende BYOD-Sicherheitsstrategie.

-

- Sichere das Gerät und bereite Dich auf Verlust oder Diebstahl vor: Lege ein starkes Passwort oder eine PIN fest und aktiviere die automatische Bildschirmsperre sowie die vollständige Geräteverschlüsselung. Verwende, wenn verfügbar, Tools zur Verwaltung mobiler Geräte (MDM), um Arbeitsdaten zu sperren oder zu löschen, wenn ein Gerät verloren geht.

- Verstärke die Authentifizierung: Verwende eindeutige, komplexe Passwörter und aktiviere die Multi-Faktor-Authentifizierung (MFA) für alle Arbeitskonten. MFA fügt einen zweiten Verifizierungsschritt hinzu, der die meisten unbefugten Zugriffsversuche verhindert.

- Schütze Daten in jedem Netzwerk: Rate davon ab, öffentliches WLAN für die Arbeit zu nutzen. Wenn kein sicheres Netzwerk verfügbar ist, dann nutze ein vertrauenswürdiges VPN wie CyberGhost VPN, um die Verbindung zu verschlüsseln und E-Mails, Dateien und Anmeldedaten privat zu halten.

- Halte Geräte auf dem neuesten Stand: Installiere Updates für Betriebssysteme und Apps, sobald sie verfügbar sind. Updates beheben bekannte Sicherheitslücken. Geräte, die keine Sicherheitsupdates mehr erhalten, sollten keinen Zugriff auf sensible Informationen haben.

- Kontrolliere, welche Apps Unternehmensdaten verarbeiten: Greife nur über genehmigte Apps und Dienste auf Arbeitsinformationen zu. So werden sensible Daten vor ungeschützten Speichern, riskanten Erweiterungen und unsicheren Tools zur Dateifreigabe geschützt.

- Entferne bei Ausscheiden aus dem Unternehmen die Daten und Zugriffsrechte: Entziehe die Kontoberechtigungen, sobald ein Gerät nicht mehr für die Arbeit genutzt wird. Nutze MDM-Tools, um ausschließlich die Arbeitsdaten zu löschen und persönliche Inhalte auszuschließen.

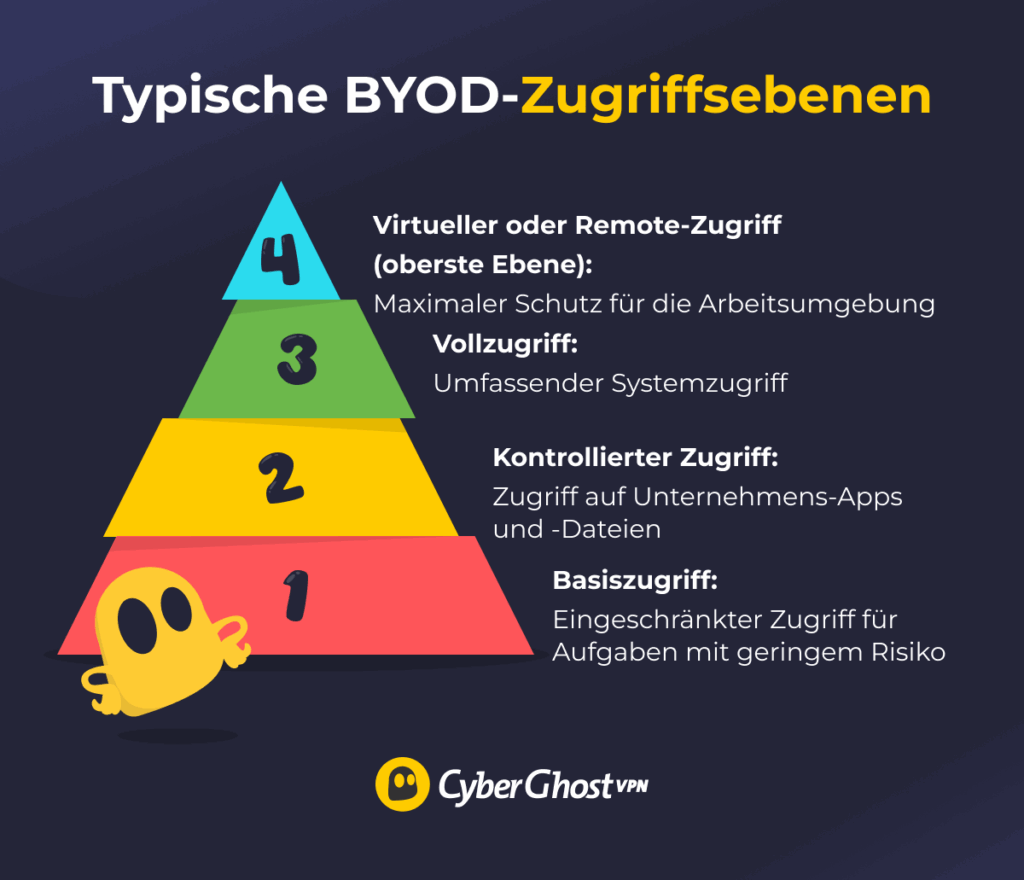

Was sind die Zugriffsebenen bei BYOD?

Nicht alle Mitarbeiter benötigen vollen Zugriff auf Unternehmenssysteme, wenn sie ihr eigenes Gerät nutzen. Mit verschiedenen Zugriffsebenen können sensible Daten geschützt und die Arbeit für das Team gleichzeitig einfach gehalten werden.

-

- Grundlegender Zugriff: Erlaubt einfache Aufgaben mit geringem Risiko wie das Checken von E-Mails oder Kalendern. Auf dem Gerät werden keine Unternehmensdaten gespeichert, was einen sicheren ersten Schritt für BYOD darstellt.

- Kontrollierter Zugriff: Die Nutzung von Unternehmens-Apps und -Dateien sollte erlaubt werden, aber es müssen Sicherheitsmaßnahmen gefordert werden. Es muss sichergestellt werden, dass die Geräte registriert, verschlüsselt und verwaltet werden, um Arbeits- und persönliche Daten zu trennen.

- Vollständiger Zugriff: Es sollte nur dann Zugriff auf Unternehmenssysteme und sensible Informationen gewährt werden, wenn strenge Sicherheitsmaßnahmen vorhanden sind. Zum Schutz der Daten sollte Multi-Faktor-Authentifizierung, Compliance-Prüfungen und Optionen zum Fernlöschen genutzt werden.

- Virtueller oder Fernzugriff (optional): Um zu verhindern, dass Unternehmensdaten auf privaten Geräten gespeichert werden, sollten sichere virtuelle Desktops oder Cloud-Plattformen für die Arbeit genutzt werden. Diese Option ist besonders geeignet für Auftragnehmer oder Personen in Positionen mit hohen Sicherheitsanforderungen.

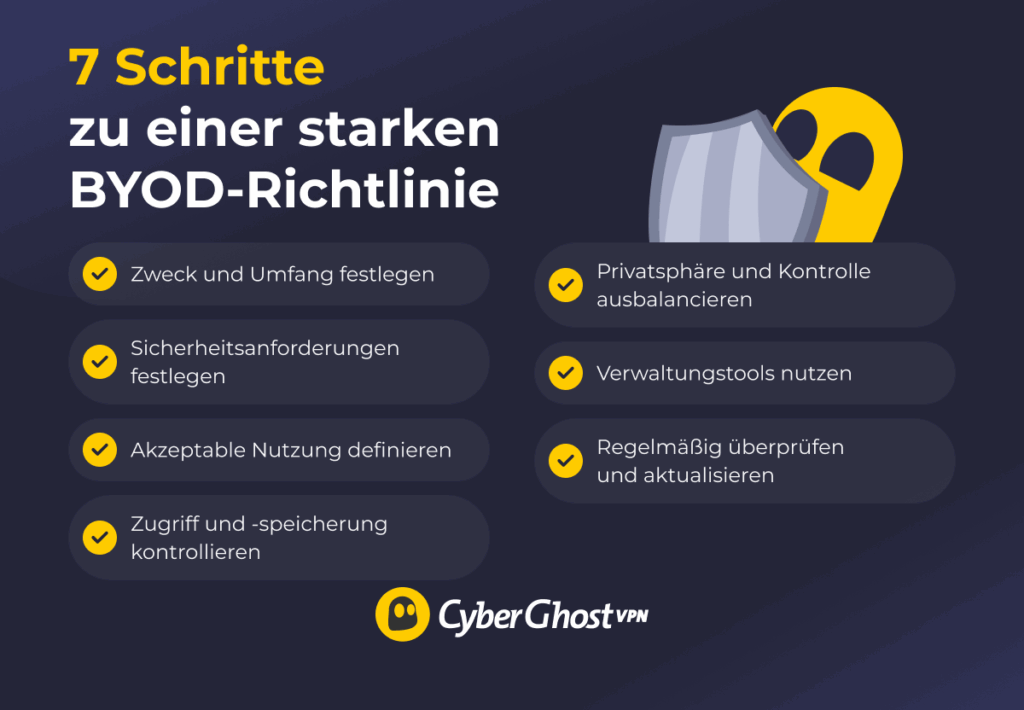

So erstellst und implementierst Du eine starke BYOD-Richtlinie

Eine BYOD-Sicherheitsrichtlinie ist ein Regelwerk, das festlegt, wie Mitarbeiter ihre privaten Geräte sicher für die Arbeit nutzen dürfen. Sie definiert, welche Geräte erlaubt sind, welche Sicherheitsmaßnahmen eingehalten werden müssen und wie Unternehmensdaten geschützt werden. Ziel ist es, flexibles Arbeiten zu ermöglichen und gleichzeitig geschäftliche Informationen abzusichern.

Eine gute Richtlinie schützt Unternehmensdaten und ermöglicht es Mitarbeitern gleichzeitig, ihre privaten Geräte bequem nutzen zu können. So gelingt die effektive Umsetzung:

-

- Lege den Zweck und den Umfang fest. Erkläre, warum es die Richtlinie gibt, für wen sie gilt und welche Geräte erlaubt sind. Definiere, auf welche Daten die Mitarbeiter Zugriff haben und welche Aktivitäten eingeschränkt sind.

- Lege klare Sicherheitsanforderungen fest. Fordere starke Passwörter, Geräteverschlüsselung, Bildschirmsperren, regelmäßige Updates sowie eine Multi-Faktor-Authentifizierung. Mit diesen Grundlagen lassen sich die häufigsten Sicherheitsprobleme verhindern.

- Lege akzeptable und eingeschränkte Nutzungen fest. Liste zugelassene Apps und Dienste auf und mache deutlich, dass Mitarbeiter keine Unternehmensdaten auf privaten Speichermedien speichern oder ungesichertes öffentliches WLAN ohne Schutz nutzen dürfen.

- Kontrolliere den Zugriff auf Daten und die Datenspeicherung. Verlange sichere Verbindungen über VPNs oder verwaltete Apps und verhindere, dass Arbeitsdaten außerhalb der vom Unternehmen zugelassenen Systeme gespeichert oder weitergegeben werden. Die Split-Tunneling-Funktion von CyberGhost VPN erleichtert diesen Prozess, indem nur der Arbeitsdatenverkehr über das verschlüsselte VPN gesendet wird, während private Aktivitäten getrennt bleiben. So sind Geschäftsdaten geschützt, ohne dass das Gerät verlangsamt wird.

- Sorge für ein Gleichgewicht zwischen Datenschutz und Kontrolle. Sei transparent darüber, was das Unternehmen verwalten kann. Die Richtlinie sollte Unternehmensdaten schützen, ohne auf private Dateien, Bilder oder Nachrichten zugreifen zu können.

- Nutze Verwaltungstools. Setze Sicherheitstools ein, um Regeln durchzusetzen, Arbeitsdaten von privaten Daten zu trennen und verlorene Geräte aus der Ferne zu sichern.

- Schule die Mitarbeiter. Biete kurze Schulungen zum sicheren Umgang mit Geräten, zur Erkennung von Risiken und zur schnellen Meldung verlorener oder gestohlener Geräte an.

- Überprüfe und aktualisiere die Richtlinie regelmäßig. Überprüfe die Richtlinie mindestens einmal im Jahr, um mit neuen Geräten, Bedrohungen und Technologien Schritt zu halten.

Kernlösungen für die BYOD-Sicherheit

Eine BYOD-Richtlinie funktioniert am besten, wenn sie durch die richtige Technologie unterstützt wird. Sicherheitstools helfen dabei, die Durchsetzung zu automatisieren, die Compliance zu vereinfachen und Unternehmensdaten zu schützen, ohne die Mitarbeiter zu belasten. Die folgenden Kernlösungen stärken jedes BYOD-Framework:

-

- Mobile Application Management (MAM): Konzentriert sich auf den Schutz bestimmter Geschäftsanwendungen statt des gesamten Geräts. Es gewährleistet die Sicherheit von Unternehmensdaten unter Wahrung der Privatsphäre der Benutzer.

- Containerisierung: Schafft eine sichere „Arbeitszone” auf privaten Geräten, in der Geschäftsdaten von privaten Dateien getrennt werden. So kann die IT-Abteilung Unternehmensdaten entfernen, ohne private Inhalte zu beeinträchtigen.

- Virtual Desktop Infrastructure (VDI): Ermöglicht es Mitarbeitern, in einer sicheren, auf Unternehmensservern gehosteten virtuellen Umgebung zu arbeiten. Es werden keine Unternehmensdaten lokal auf privaten Geräten gespeichert.

- Mobile Device Management (MDM): Gibt IT-Teams die volle Kontrolle über die Geräte der Mitarbeiter. Sie können Passwortregeln durchsetzen, Verschlüsselung aktivieren, Sicherheitsupdates bereitstellen und verlorene Geräte aus der Ferne sperren oder löschen.

- VPNs: Sie verschlüsseln Verbindungen zwischen privaten Geräten und Unternehmenssystemen, insbesondere bei der Nutzung öffentlicher oder Remote-Netzwerke.

Gestalte BYOD einfach, sicher und nachhaltig

Es ist praktisch und clever, Mitarbeitern die Nutzung ihrer eigenen Geräte für die Arbeit zu erlauben, aber nur, wenn es sicher ist. Die besten BYOD-Konfigurationen sind einfach, konsistent und fair. Du brauchst keine komplizierten Tools oder ein großes IT-Team, um es richtig zu machen. Was Du brauchst, sind klare Regeln und ein paar verlässliche Sicherheitsgewohnheiten, an die sich alle halten.

Eine der effektivsten Ergänzungen ist ein VPN. Es schützt Unternehmensdaten, wenn Mitarbeiter von zu Hause, über öffentliches WLAN oder ein anderes nicht vertrauenswürdiges Netzwerk eine Verbindung herstellen. CyberGhost VPN ist eine gute Wahl, da es einfach zu bedienen ist, auf allen gängigen Geräten funktioniert und eine verschlüsselte Verbindung herstellt, die Arbeitsinformationen privat hält. Teste es am besten selbst mit unserer 45-tägigen Geld-zurück-Garantie.

Häufig gestellte Fragen

Was bedeutet BYOD?

BYOD steht für „Bring Your Own Device”. Dabei nutzen Mitarbeiter ihre privaten Smartphones, Laptops oder Tablets, um auf Arbeitssysteme wie E-Mails, Apps und Dateien zuzugreifen, anstatt auf vom Unternehmen bereitgestellte Hardware zurückzugreifen.

Was sind die wichtigsten Sicherheitsbedenken bei BYOD?

Die wichtigsten Sicherheitsbedenken bei BYOD sind verlorene oder gestohlene Geräte, schwache Passwörter, unsichere WLAN-Verbindungen, veraltete Software und die Verwendung nicht genehmigter Apps. Außerdem besteht das Risiko, dass Arbeitsdaten auf einem privaten Gerät verbleiben, wenn ein Mitarbeiter das Unternehmen verlässt.

Wie wirkt sich BYOD auf die Cybersicherheit in Unternehmen aus?

BYOD wirkt sich auf die Cybersicherheit aus, indem es die Anzahl der privaten Geräte erhöht, die mit Unternehmensnetzwerken verbunden sind. Jedes Gerät wird zu einem potenziellen Ziel für Hacker, wenn es nicht ordnungsgemäß gesichert ist. Private Telefone und Laptops haben oft unterschiedliche Sicherheitseinstellungen und sind nicht immer auf dem neuesten Stand oder durch sichere Passwörter oder Antivirensoftware geschützt. Dadurch werden Bedrohungen wie Malware, Phishing oder Datenlecks begünstigt.

Wie können VPNs die Sicherheit auf BYOD-Geräten verbessern?

VPNs verschlüsseln die Verbindung zwischen Geräten und Unternehmenssystemen, wodurch sie sicherer wird. Dadurch sind sensible Daten vor Hackern geschützt, insbesondere in öffentlichen oder ungesicherten WLAN-Netzwerken. Ein VPN versteckt zudem die IP-Adresse des Nutzers und sorgt dafür, dass alle gesendeten oder empfangenen Daten privat bleiben, wodurch das Risiko von Abhörversuchen oder unbefugtem Zugriff sinkt.

Ist BYOD für Remote-Arbeitsumgebungen sicher?

Ja, BYOD kann für Remote-Arbeit sicher sein, wenn angemessene Sicherheitsmaßnahmen getroffen werden. Mitarbeiter sollten sichere Passwörter verwenden, ihre Geräte auf dem neuesten Stand halten und sich über sichere Netzwerke mit einem VPN verbinden. Unternehmen sollten klare BYOD-Richtlinien durchsetzen, eine Datenverschlüsselung vorschreiben und Tools wie Mobile Device Management einsetzen, um Arbeitsdaten zu überwachen und zu schützen. Mit diesen Maßnahmen können private Geräte sicher für die Remote-Arbeit genutzt werden.

Welche Arten von Geräten können Mitarbeiter verwenden?

Je nach Richtlinien ihres Unternehmens können Mitarbeiter verschiedene persönliche Geräte für die Arbeit nutzen. Am häufigsten sind Smartphones, Tablets und Laptops, aber auch persönliche Desktop-Computer werden manchmal genutzt. Smartphones werden in der Regel für die schnelle Kommunikation, das Abrufen von E-Mails und die Verwaltung von Kalendern verwendet. Tablets eignen sich hervorragend für Besprechungen, das Erstellen von Notizen und die einfache Bearbeitung von Dokumenten. Laptops sind die häufigste Wahl für Remote- oder Hybrid-Mitarbeiter, da sie vollständige Arbeitssysteme und -anwendungen verarbeiten können.

Wie viele Geräte sollten pro Person zugelassen werden?

In der Regel hängt die Anzahl der pro Person zugelassenen Geräte von den Anforderungen des Unternehmens und dessen Sicherheitskapazitäten ab. Die meisten Unternehmen erlauben zwei bis drei Geräte pro Mitarbeiter. Ein Mitarbeiter könnte beispielsweise ein Smartphone für die schnelle Kommunikation, einen Laptop für die wichtigsten Arbeitsaufgaben und ein Tablet für Besprechungen oder Reisen verwenden.

Kommentieren