La pratica del Bring Your Own Device (BYOD) è ormai diventata una consuetudine negli ambienti di lavoro moderni: sempre più spesso, infatti, i dipendenti utilizzano il proprio smartphone, tablet o laptop personale per consultare la posta elettronica, partecipare alle riunioni e utilizzare gli strumenti aziendali, magari senza pensarci due volte. È sicuramente comodo, fa risparmiare denaro e migliora la produttività, ma lavorare su così tanti dispositivi personali comporta anche rischi per la sicurezza, spesso trascurati e difficili da controllare.

Questa guida descrive nel dettaglio il concetto di BYOD, la sua applicazione in un ambiente di lavoro e i rischi da non sottovalutare. Capirai anche come proteggere i tuoi dati senza rinunciare alla flessibilità necessaria al tuo team.

Cosa significa davvero BYOD

Il BYOD è un modello di organizzazione del lavoro che consente ai dipendenti di utilizzare i propri dispositivi personali (telefoni, laptop o tablet) per accedere ai sistemi aziendali. Diversamente dai modelli tradizionali, in questo caso l’azienda non controlla gli hardware, ma solo le modalità di connessione.

Perché sia efficace, questo modello deve prevedere delle regole che definiscano quali dati possono essere accessibili ai dipendenti, come vanno protetti i dispositivi e come comportarsi in caso di smarrimento di un dispositivo o di abbandono dell’azienda da parte di un dipendente.

Come funziona il BYOD

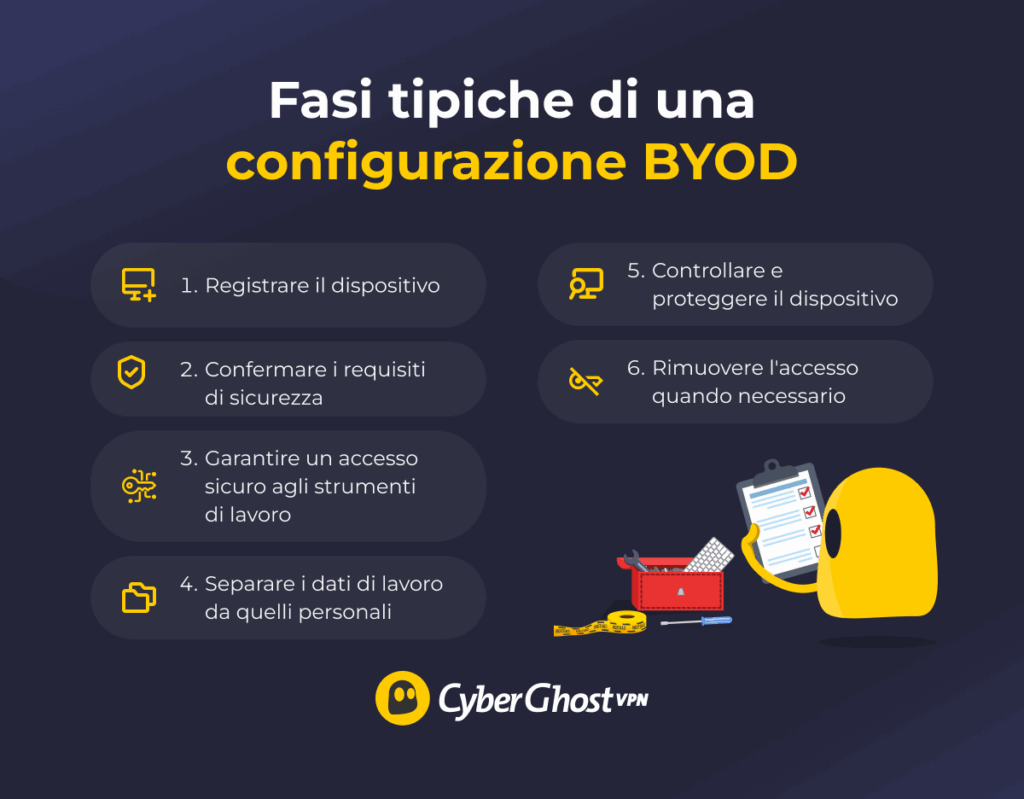

Non si tratta semplicemente della possibilità per i dipendenti di utilizzare i propri telefoni o computer portatili senza restrizioni: dietro al BYOD c’è in realtà tutta una serie di procedure atte a garantire la sicurezza dei dati aziendali, senza però sacrificare la flessibilità che i dipendenti si aspettano. Ecco come funziona in pratica.

- Registrazione del dispositivo. Prima che un dipendente possa utilizzare il proprio dispositivo personale per lavorare, occorre prima inserirlo nell’elenco dei dispositivi autorizzati dall’azienda, così da sapere chi ne è il proprietario ed evitare che dispositivi non autorizzati possano accedere ai sistemi aziendali.

- Verifica e rispetto dei requisiti di sicurezza. I dispositivi personali devono rispettare dei requisiti minimi di sicurezza, quali l’uso di password o PIN complessi, l’aggiornamento periodico del software, l’attivazione della crittografia, nonché il divieto di utilizzo di dispositivi con root o jailbreak. Alcune aziende potrebbero anche imporre l’uso di una piccola app di sicurezza per proteggere i dati aziendali.

- Accesso sicuro agli strumenti di lavoro. Una volta autorizzato il dispositivo, il dipendente può accedere alla posta elettronica, all’archiviazione sul cloud e ad altre app di lavoro. Le aziende sono solite integrare delle misure di protezione aggiuntive, come l’autenticazione a più fattori o la connessione sicura, per assicurarsi la sicurezza dei dati anche sulle reti Wi-Fi pubbliche.

- Separazione dei dati personali da quelli aziendali. Per separare i dati aziendali dai file personali, le aziende creano spesso un’area di lavoro protetta sul dispositivo, ad esempio una cartella o un’app sicura, che contiene le e-mail, i documenti e gli strumenti di lavoro.

- Protezione continua e monitoraggio. Le aziende controllano che le impostazioni di sicurezza siano sempre attive, che le app siano aggiornate e che non accada nulla di sospetto. Nel caso in cui un dispositivo andasse smarrito o qualcosa sembrasse poco sicuro, l’accesso potrebbe essere sospeso per proteggere i dati.

- Accesso revocabile ove necessario. In caso di abbandono dell’azienda o interruzione dell’utilizzo del dispositivo da parte di un dipendente, l’accesso viene revocato e vengono cancellati solo i dati di lavoro, mentre le informazioni personali rimangono sul dispositivo.

Vantaggi principali del BYOD

-

- Costi ridotti ma efficienza maggiore: le aziende risparmiano circa 300-350 euro all’anno per dipendente e circa il 68% di esse ha registrato un aumento della produttività in seguito all’adozione del BYOD.

- Dipendenti più felici e versatili: le persone possono utilizzare i dispositivi che preferiscono, semplificando il lavoro quotidiano. Secondo uno studio di mercato del 2024, le aziende che adottano il BYOD vedono aumentare la soddisfazione dei dipendenti di oltre il 50%.

- Disponibilità di tecnologie più recenti e migliori: in genere, i dipendenti aggiornano i propri dispositivi personali più frequentemente rispetto alle aziende, riuscendo così ad usufruire delle tecnologie più recenti e veloci senza costi aggiuntivi per il datore di lavoro.

- Integrazione più rapida e semplice: i neoassunti possono iniziare a lavorare sui loro dispositivi sin da subito, contribuendo alla crescita dell’azienda senza che questa debba acquistare continuamente nuovi strumenti.

- Sicurezza elevata a tutela della privacy: gli strumenti BYOD moderni mantengono separati i dati aziendali dai file personali, proteggendo sia le informazioni aziendali che la privacy personale.

- Minori interruzioni delle attività: i dipendenti possono continuare a lavorare senza interruzioni dai propri dispositivi personali anche se impossibilitati a recarsi in ufficio o in caso di interruzioni.

Common BYOD Security Risks

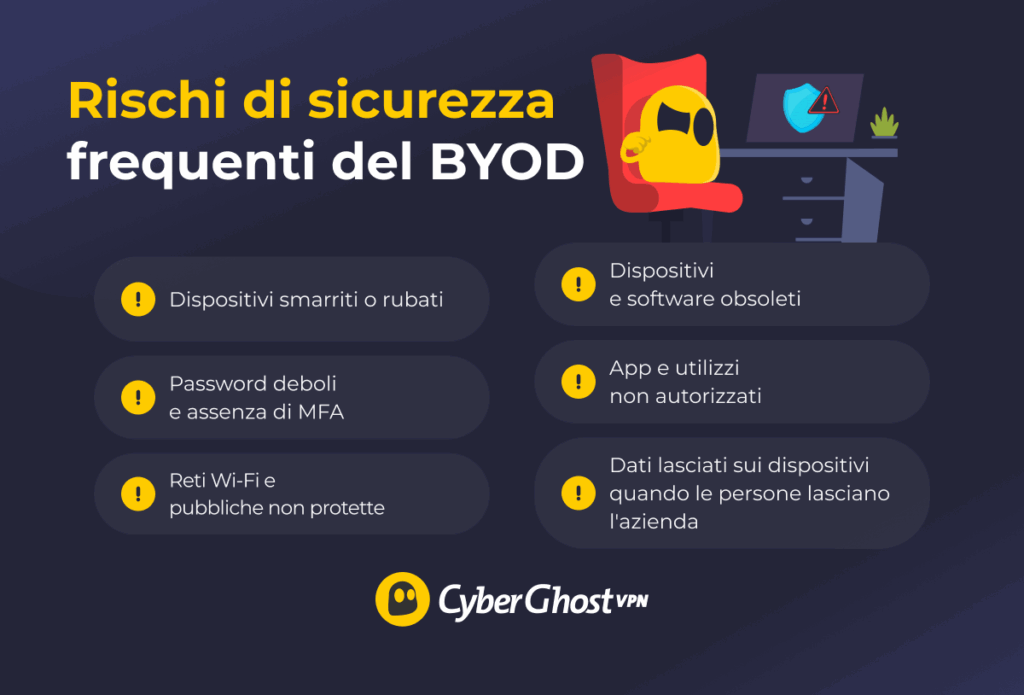

Il BYOD assicura elasticità e produttività, ma può essere fonte di rischi per la sicurezza senza le giuste protezioni. Ecco i rischi di sicurezza più comunemente associati al BYOD e come evitarli.

Dispositivi persi o rubati

È fin troppo comune smarrire i dispositivi personali, e questo rappresenta uno dei rischi principali del BYOD. Infatti, gli smartphone, i tablet e i laptop utilizzati per lavoro contengono spesso e-mail, file, password salvate e credenziali di accesso alle app, tutte informazioni disponibili a chiunque entri in possesso del dispositivo in questione.

Secondo un sondaggio del 2025 che ha coinvolto i dirigenti del settore IT negli Stati Uniti e in Europa, il 27% del campione ha dichiarato che la propria organizzazione è stata vittima di una violazione dei dati a causa del furto di un dispositivo. Con impostazioni di sicurezza inadeguate, i dati possono essere a rischio anche sui dispositivi bloccati. Se poi il dispositivo non è crittografato, o ha una password debole per bloccare lo schermo o tiene aperte le app di lavoro, chi lo trova può accedere alle email e ai file sincronizzati o riutilizzare le sessioni salvate e, se le credenziali salvate sono accessibili, potrebbe anche provare ad accedere ad altri sistemi aziendali.

Ma i furti non sono l’unico pericolo: spesso capita che ci si dimentichi dei dispositivi sul taxi, al bar o in viaggio, oppure che qualcuno li prenda per sbaglio. Basta un solo dispositivo non protetto per mettere a rischio informazioni aziendali importanti.

Password deboli e assenza di autenticazione a più fattori (MFA)

Le password deboli o riutilizzate sono tra i veicoli più agevoli per gli hacker di violare gli account. Una ricerca condotta da Cloudflare, infatti, ha rilevato che il 41% degli accessi andati a buon fine è avvenuto tramite password violate, a dimostrazione di quanto sia diffusa la pratica di rubare o riutilizzare le credenziali.

I dispositivi personali sono ancora più vulnerabili, poiché spesso gli utenti privilegiano la praticità rispetto alla sicurezza. Se un dipendente utilizza più volte la stessa password debole, gli hacker possono accedere ai sistemi aziendali violando i suoi account personali.

Senza l’autenticazione a più fattori (MFA), spesso basta una password rubata o scoperta per accedere a dati di lavoro sensibili. L’autenticazione a più fattori aggiunge un ulteriore passaggio di verifica, ad esempio un codice o un’impronta digitale, e blocca la maggior parte dei tentativi non autorizzati anche se la password viene scoperta. Senza di essa, gli attacchi che sfruttano le password sono molto più facili e hanno molte più probabilità di andare a buon fine.

Reti Wi-Fi e pubbliche non protette

I lavoratori usano spesso il Wi-Fi pubblico gratuito dei bar, degli aeroporti o degli hotel senza rendersi conto della pericolosità di queste reti, dove gli hacker possono monitorare il traffico, creare hotspot fittizi che sembrano veri o provare a fare attacchi man-in-the-middle. Se un dispositivo vi si connette e i dati non sono ben protetti, le informazioni sensibili, come i dati di accesso, potrebbero essere a rischio: basta un’azione banale come controllare la posta elettronica o aprire dei file sul cloud per consentire agli hacker di ottenere un punto d’appoggio.

Zimperium sostiene di aver segnalato oltre 5 milioni di reti Wi-Fi pubbliche non protette in tutto il mondo nel 2025 e che il 33% degli utenti continua a connettersi a reti aperte.

Dispositivi e software obsoleti

I dispositivi e i software obsoleti comportano gravi rischi per la sicurezza di qualsiasi sistema BYOD. Se i dipendenti non aggiornano i propri telefoni, laptop o app, perdono l’occasione di installare importanti patch di sicurezza che risolvono vulnerabilità note. Il rapporto “2025 Data Breach Investigations Report” di Verizon mostra un aumento degli attacchi ai sistemi con vulnerabilità note, riscontrato nel 20% delle violazioni, con un aumento del 34% rispetto all’anno precedente.

I dispositivi che non vengono aggiornati sono ancora più a rischio perché ci sono sempre nuovi pericoli, e gli hacker possono sfruttarne le falle di sicurezza già note per entrare nei sistemi con il minimo sforzo. Quindi, avere dei dispositivi obsoleti porta a rischi BYOD facili da prevedere e da evitare.

App e attività non autorizzate

I dipendenti che utilizzano app di messaggistica, di condivisione file o di archiviazione non autorizzate possono compromettere la sicurezza dei dati aziendali. Queste app sono spesso prive di un adeguato sistema di crittografia oppure memorizzano i dati su server non sicuri, rendendone più semplice la violazione o l’uso improprio. Anche le app più conosciute possono comportare dei rischi se l’azienda non è in grado di controllarne la gestione o l’archiviazione dei file di lavoro.

Divulgazione di dati quando i dipendenti lasciano l’azienda

Il 20% circa delle aziende ha subito almeno una violazione dei dati che ha coinvolto un ex dipendente, spesso perché l’accesso o i dati stessi non sono stati eliminati del tutto al momento dell’uscita dall’azienda. Quando i dipendenti lasciano l’azienda ma continuano ad avere accesso alle e-mail, ai file o alle app aziendali sui propri dispositivi personali, i dati sensibili rischiano di rimanere scoperti. Persino se l’accesso al sistema viene revocato, i dati memorizzati potrebbero comunque essere accessibili. Se poi questi dati vengono condivisi, copiati o utilizzati in modo improprio, potrebbero verificarsi gravi perdite di dati aziendali.

Come ridurre questi rischi per la sicurezza del BYOD

Per affrontare i rischi legati al BYOD non è necessario bloccare completamente i dispositivi personali, bensì creare dei criteri precisi che consentano ai dipendenti di lavorare tranquillamente, proteggendo al contempo i dati aziendali. Le misure descritte di seguito si integrano a vicenda, formando una strategia di sicurezza completa per il BYOD.

-

- Proteggi il dispositivo e preparati in caso di smarrimento o furto: imposta una password o un PIN complesso, attiva il blocco automatico dello schermo e abilita la crittografia integrale del dispositivo. Se presenti, inoltre, utilizza gli strumenti di gestione dei dispositivi mobili (MDM) per bloccare o cancellare i dati di lavoro in caso di smarrimento del dispositivo.

- Potenzia l’autenticazione: utilizza password uniche ed elaborate e attiva l’autenticazione a più fattori (MFA) per tutti gli account di lavoro. L’autenticazione MFA introduce un secondo passaggio di verifica che blocca la maggior parte dei tentativi di accesso non autorizzati.

- Proteggi i dati su tutte le reti: dissuadi dall’uso delle reti Wi-Fi pubbliche per lavoro. Quando non è disponibile una rete sicura, utilizza una VPN affidabile come CyberGhost VPN per crittografare la connessione e mantenere privata la corrispondenza, i file e i dati di accesso.

- Keep devices fully updated: Mantieni i dispositivi sempre aggiornati: installa gli aggiornamenti del sistema operativo e delle app non appena sono disponibili. Gli aggiornamenti correggono le vulnerabilità note, per cui è meglio non accedere a informazioni sensibili da dispositivi che non ricevono più aggiornamenti di sicurezza.

- Decidi quali app possono gestire i dati aziendali: accedendo alle informazioni di lavoro solo tramite app e servizi autorizzati, i dati sensibili non finiscono in archivi non protetti, estensioni rischiose e strumenti di condivisione file non sicuri.

- Rimuovi i dati e l’accesso al termine del rapporto di lavoro: revoca le autorizzazioni dell’account non appena un dispositivo smette di essere utilizzato per motivi di lavoro. Utilizza gli strumenti MDM per eliminare solo i dati di lavoro, lasciando invariati i contenuti personali.

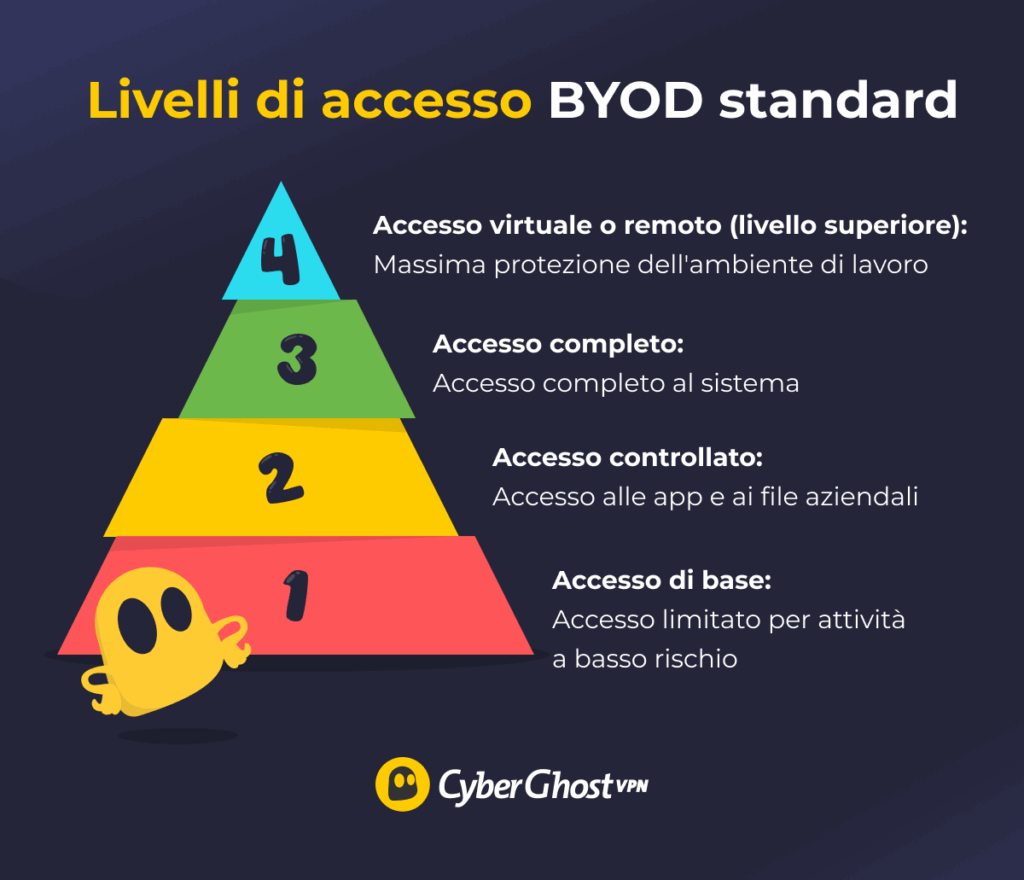

Quali sono i livelli di accesso del BYOD?

Non tutti i dipendenti hanno bisogno di accedere a tutti i sistemi aziendali quando utilizzano i propri dispositivi. Impostando livelli di accesso diversi è possibile proteggere i dati sensibili senza complicare il lavoro dei propri collaboratori.

-

- Accesso di base: consente di eseguire attività semplici e a basso rischio, come la consultazione della posta elettronica e dei calendari. Nessun dato aziendale viene memorizzato sul dispositivo, quindi si tratta di un approccio sicuro per iniziare a utilizzare il BYOD.

- Accesso controllato: consente l’uso di app e file aziendali, ma prevede delle misure di sicurezza. È necessario assicurarsi che i dispositivi siano registrati, crittografati e gestiti in modo da separare i dati di lavoro da quelli personali.

- Accesso completo: consente l’accesso ai sistemi aziendali e alle informazioni sensibili solo quando sono attive misure di sicurezza avanzate. Per la protezione dei dati, è possibile ricorrere all’autenticazione a più fattori, ai controlli di conformità e alle funzioni di cancellazione remota.

- Accesso virtuale o remoto (facoltativo): utilizzando postazioni di lavoro virtuali sicure o piattaforme cloud per il lavoro, i dati aziendali non vengono mai memorizzati sui dispositivi personali. Questa soluzione è indicata soprattutto per i collaboratori esterni o per chi ricopre ruoli che richiedono un elevato livello di sicurezza.

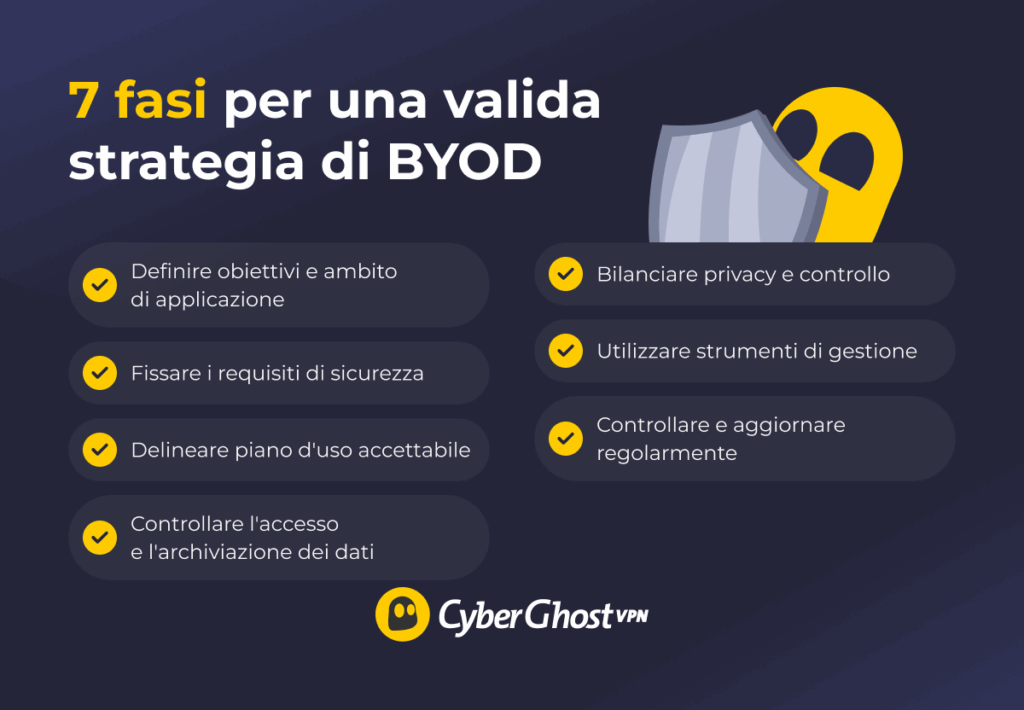

Come creare e applicare correttamente una valida strategia BYOD

Una strategia di sicurezza BYOD consiste in una serie di regole che definiscono in che modo i dipendenti possono utilizzare i propri dispositivi personali in sicurezza per motivi di lavoro. In pratica, stabilisce quali dispositivi sono ammessi, quali misure di sicurezza vanno adottate e come proteggere le informazioni aziendali. L’obiettivo è garantire flessibilità sul lavoro e sicurezza dei dati aziendali.

Una buona strategia protegge i dati aziendali e, al contempo, permette ai dipendenti di usare tranquillamente i propri dispositivi personali. Ecco come farlo in modo efficace:

-

- Stabilire l’obiettivo e l’ambito di applicazione. Spiegare perché esiste la strategia, chi deve seguirla e quali dispositivi sono consentiti, nonché chiarire i dati a cui i dipendenti possono accedere e le attività soggette a restrizioni.

- Stabilire requisiti di sicurezza precisi. È necessario prevedere password complesse, crittografia dei dispositivi, blocchi dello schermo, aggiornamenti regolari e autenticazione a più fattori. Si tratta di misure di base che consentono di prevenire i problemi di sicurezza più comuni.

- Indica gli usi accettabili e quelli soggetti a restrizioni. Fornisci un elenco delle app e dei servizi autorizzati e chiarisci che i dipendenti non devono salvare i dati aziendali sui propri dispositivi personali né utilizzare reti Wi-Fi pubbliche non protette.

- Controlla l’accesso e l’archiviazione dei dati. Richiedi connessioni sicure tramite VPN o app gestite e impedisci che i dati di lavoro vengano archiviati o condivisi all’esterno dei sistemi autorizzati dall’azienda. La funzione di split tunneling di CyberGhost VPN semplifica questa operazione perché consente di inviare solo il traffico di lavoro attraverso la VPN crittografata, mantenendo separate le attività personali e proteggendo i dati aziendali senza rallentare il dispositivo.

- Trova il giusto equilibrio tra riservatezza e controllo. Metti in chiaro cosa può o non può gestire l’azienda. La tua strategia dovrebbe tendere a proteggere i dati aziendali senza accedere a file, foto o messaggi personali.

- Utilizza strumenti di gestione. Introduci degli strumenti di sicurezza per far rispettare le regole, separare i dati di lavoro da quelli personali e proteggere da remoto i dispositivi smarriti.

- Prepara i dipendenti. Tieni dei brevi corsi di formazione sull’uso dei dispositivi in sicurezza, sull’identificazione dei rischi e sulla segnalazione tempestiva dei dispositivi smarriti o rubati.

- Controlla e aggiorna regolarmente. Riesamina la tua strategia almeno una volta all’anno per tenerla al passo con i dispositivi, i rischi e le tecnologie più recenti.

Soluzioni di sicurezza essenziali per il BYOD

Una strategia BYOD funziona meglio se accompagnata dalla tecnologia giusta. Ci sono degli strumenti di sicurezza che aiutano a rendere automatica l’applicazione delle regole, a semplificarne il rispetto e a proteggere i dati aziendali senza stressare i dipendenti. Ecco alcune soluzioni essenziali che rafforzano qualsiasi struttura BYOD:

-

- Gestione delle applicazioni mobili (MAM): mette al centro la protezione di app aziendali specifiche anziché dell’intero dispositivo, assicurandosi che i dati aziendali rimangano al sicuro nel rispetto della privacy degli utenti.

- Containerizzazione: crea una “zona di lavoro” sicura sui dispositivi personali, separando i dati aziendali da quelli personali e consentendo agli addetti IT di rimuovere i dati aziendali senza influire sui contenuti personali.

- Infrastruttura desktop virtuale (VDI): consente ai dipendenti di lavorare in un ambiente virtuale sicuro gestito dai server aziendali, per cui nessun dato aziendale viene archiviato sui dispositivi personali.

- Gestione dei dispositivi mobili (MDM): lascia agli operatori IT il pieno controllo dei dispositivi dei dipendenti. Consente di applicare regole relative alle password, abilitare la crittografia, inviare aggiornamenti di sicurezza e bloccare o resettare da remoto i dispositivi smarriti.

- VPN: crittografano le connessioni tra i dispositivi personali e i sistemi aziendali, soprattutto quando si utilizzano reti pubbliche o remote.

Rendi il BYOD semplice, sicuro e sostenibile

La scelta di consentire ai propri dipendenti di utilizzare i dispositivi personali per lavorare è una soluzione pratica e intelligente, ma funziona al meglio solo se attuata in modo sicuro. Le migliori configurazioni BYOD sono semplici, coerenti e imparziali. Non occorrono strumenti complessi o un team IT numeroso per ottenere risultati ottimali: è sufficiente stabilire delle regole chiare e adottare alcune misure di sicurezza affidabili che tutti devono rispettare.

Tra gli strumenti aggiuntivi più efficaci vi sono le VPN. Una VPN protegge i dati aziendali quando i dipendenti si connettono da casa, da una rete Wi-Fi pubblica o da qualsiasi rete non affidabile. CyberGhost VPN è la soluzione ideale perché è facile da usare, funziona su tutti i dispositivi più diffusi e crea una connessione crittografata che mantiene private le informazioni di lavoro. Puoi anche provarla personalmente grazie alla nostra garanzia di rimborso di 45 giorni.

Domande frequenti

Cosa significa BYOD?

BYOD è l’acronimo di Bring Your Own Device (“porta il tuo dispositivo”). Si tratta di un sistema per cui i dipendenti utilizzano i loro telefoni, laptop o tablet personali per accedere ai sistemi aziendali come e-mail, app e file, anziché dipendere dall’hardware aziendale.

Quali sono gli aspetti critici in materia di sicurezza legati al BYOD?

Tra le principali criticità di sicurezza legate al BYOD figurano lo smarrimento o il furto dei dispositivi, le password deboli, le reti Wi-Fi non sicure, i software obsoleti e l’uso di app non autorizzate. Vi è inoltre il rischio che i dati aziendali rimangano su un dispositivo personale quando qualcuno lascia l’azienda.

In che modo il BYOD influisce sulla sicurezza informatica nelle organizzazioni?

Il BYOD influisce sulla sicurezza informatica perché aumentano i dispositivi personali che si connettono alle reti aziendali, ognuno dei quali diventa quindi un potenziale bersaglio per gli hacker se non protetto adeguatamente. I telefoni e i laptop personali hanno spesso impostazioni di sicurezza diverse e non tutti sono aggiornati o protetti con password complesse o software antivirus. Tutte queste lacune facilitano il verificarsi di eventi come infezioni da malware, tentativi di phishing e perdite di dati.

In che modo le VPN possono migliorare la sicurezza sui dispositivi in BYOD?

Le VPN migliorano la sicurezza sui dispositivi BYOD perché criptano la connessione tra il dispositivo e i sistemi aziendali, proteggendo i dati sensibili dagli hacker, soprattutto quando si usa una rete Wi-Fi pubblica o non sicura. Una VPN nasconde anche l’indirizzo IP dell’utente e assicura che tutti i dati inviati o ricevuti rimangano privati, riducendo il rischio di essere intercettati o di accessi non autorizzati.

Il BYOD è sicuro per gli ambienti di lavoro da remoto?

Sì, il BYOD può essere sicuro per il lavoro da remoto se vengono adottate adeguate misure di sicurezza. I dipendenti devono utilizzare password complesse, mantenere aggiornati i propri dispositivi e connettersi tramite reti sicure con una VPN. Le aziende devono applicare politiche BYOD precise, esigere la crittografia dei dati e utilizzare strumenti come la gestione dei dispositivi mobili per controllare e proteggere i dati di lavoro. Con queste misure, i dispositivi personali possono essere utilizzati in modo sicuro come supporto per il lavoro da remoto.

Quali dispositivi possono utilizzare i dipendenti?

I dipendenti possono utilizzare diverse tipologie di dispositivi personali per lavorare, a seconda della politica aziendale. I più frequenti sono smartphone, tablet, laptop ed eventualmente computer personali. Gli smartphone vengono utilizzati principalmente per comunicare rapidamente, controllare le e-mail e gestire i calendari. I tablet sono perfetti per le riunioni, prendere appunti e modificare documenti di piccole dimensioni. I laptop sono la scelta più frequente per i dipendenti che lavorano da remoto o in modalità ibrida, poiché sono in grado di gestire sistemi e applicazioni di lavoro completi.

Quanti dispositivi è opportuno autorizzare per persona?

Il numero di dispositivi autorizzati per persona dipende dalle esigenze dell’azienda e dalla sua capacità di garantire la sicurezza. La maggior parte delle organizzazioni autorizza l’uso di due o tre dispositivi per dipendente. Ad esempio, un dipendente potrebbe utilizzare uno smartphone per comunicare rapidamente, un laptop per le attività lavorative principali ed eventualmente un tablet per le riunioni o i viaggi.

Lascia un commento