O modelo Bring Your Own Device (BYOD, Traga seu próprio dispositivo) se tornou uma prática comum nos ambientes de trabalho modernos. Os funcionários usam seus celulares, tablets e laptops pessoais para verificar e-mails, participar de reuniões e acessar ferramentas da empresa, muitas vezes sem pensar duas vezes. Isso parece conveniente, economiza dinheiro e ajuda as pessoas a se manterem produtivas. Mas quando o trabalho é realizado em tantos dispositivos pessoais, também cria riscos de segurança que são fáceis de ignorar e difíceis de controlar.

Este guia explica o que BYOD realmente significa, como funciona em um ambiente de trabalho típico e os riscos que você precisa ter em atenção. Você também vai aprender como proteger seus dados, ao mesmo tempo em que oferece à sua equipe a flexibilidade que ela deseja.

O que BYOD realmente significa

BYOD é um modelo de trabalho na qual os funcionários usam seus dispositivos pessoais (como celulares, laptops ou tablets) para acessar os sistemas da empresa. É diferente de um modelo tradicional porque a empresa não controla o hardware; ela controla apenas as condições sob as quais ele pode se conectar.

Uma boa abordagem de BYOD define regras sobre quais dados os funcionários podem acessar, como os dispositivos devem ser protegidos e o que acontece se um dispositivo for perdido ou se alguém for desligado da empresa.

Como o BYOD funciona

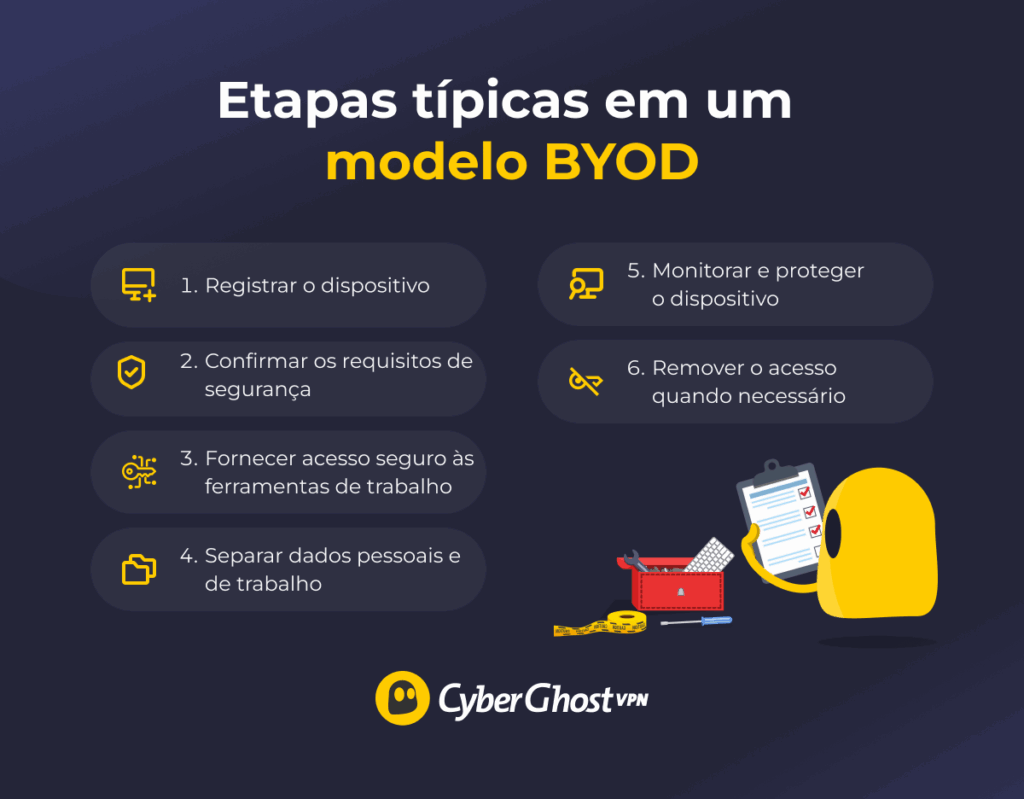

Permitir BYOD não é apenas deixar os funcionários usarem seus próprios celulares ou laptops sem restrições. Existe um processo nos bastidores que mantém os dados da empresa seguros, ao mesmo tempo em que oferece aos funcionários a flexibilidade que eles esperam. Veja como isso geralmente funciona.

- Registrar o dispositivo. Antes que um funcionário possa usar seu dispositivo pessoal para o trabalho, ele deve ser adicionado à lista de dispositivos aprovados da empresa. Isso permite que a empresa saiba quem é o proprietário do dispositivo e garante que apenas dispositivos autorizados possam acessar os sistemas da empresa.

- Verificar e aplicar os requisitos de segurança. Os dispositivos pessoais devem atender aos padrões básicos de segurança. Isso geralmente significa usar uma senha ou PIN forte, manter o software atualizado, ativar a criptografia e evitar dispositivos com root ou jailbreak. Algumas empresas podem exigir um pequeno aplicativo de segurança para ajudar a proteger os dados de trabalho.

- Conceder acesso seguro às ferramentas de trabalho. Após a aprovação do dispositivo, os funcionários podem acessar e-mail, armazenamento em nuvem e outros aplicativos de trabalho. As empresas geralmente adicionam proteção extra, como autenticação multifator ou uma conexão segura, para manter os dados protegidos, mesmo em rede Wi-Fi pública.

- Manter os dados pessoais e de trabalho separados. Para manter as informações da empresa separadas dos arquivos pessoais, as empresas geralmente criam um espaço de trabalho protegido no dispositivo. Pode ser uma pasta ou aplicativo seguro que armazena e-mails, documentos e ferramentas de trabalho.

- Monitorar e fornecer proteção contínua. As empresas verificam se as configurações de segurança permanecem ativas, se os aplicativos estão atualizados e se nada suspeito acontece. Se um dispositivo for perdido ou algo parecer inseguro, o acesso pode ser pausado para proteger os dados.

- Remover o acesso quando necessário. Se um funcionário sair da empresa ou parar de usar o dispositivo pessoal para o trabalho, o acesso é removido e apenas os dados de trabalho são apagados. As informações pessoais permanecem no dispositivo.

Principais benefícios do BYOD

-

- Custos mais baixos e maior eficiência: as empresas economizam cerca de 300 a 350 dólares por funcionário por ano, e cerca de 68% relatam aumento de produtividade após a adoção do BYOD.

- Funcionários mais satisfeitos e flexíveis: as pessoas podem usar os dispositivos que preferem, tornando o trabalho diário mais fácil e confortável. Um relatório de mercado de 2024 constatou que as empresas que usam o BYOD observam um aumento de mais de 50% na satisfação dos funcionários.

- Acesso a tecnologias mais novas e melhores: os funcionários costumam atualizar seus dispositivos pessoais com mais frequência do que as empresas. Isso significa que eles podem usar tecnologias mais novas e rápidas sem incorrer em custos extras para a organização.

- Integração mais rápida e escalabilidade mais fácil: os novos contratados podem começar a usar seus dispositivos imediatamente, ajudando as empresas a crescer sem a necessidade de comprar novos equipamentos constantemente.

- Segurança robusta com proteção de privacidade: as ferramentas modernas de BYOD mantêm os dados da empresa separados dos arquivos pessoais, protegendo tanto as informações comerciais quanto a privacidade individual.

- Melhor continuidade dos negócios: se os funcionários não puderem acessar o escritório ou enfrentarem interrupções, eles ainda poderão trabalhar a partir de seus dispositivos pessoais.

Riscos comuns de segurança em BYOD

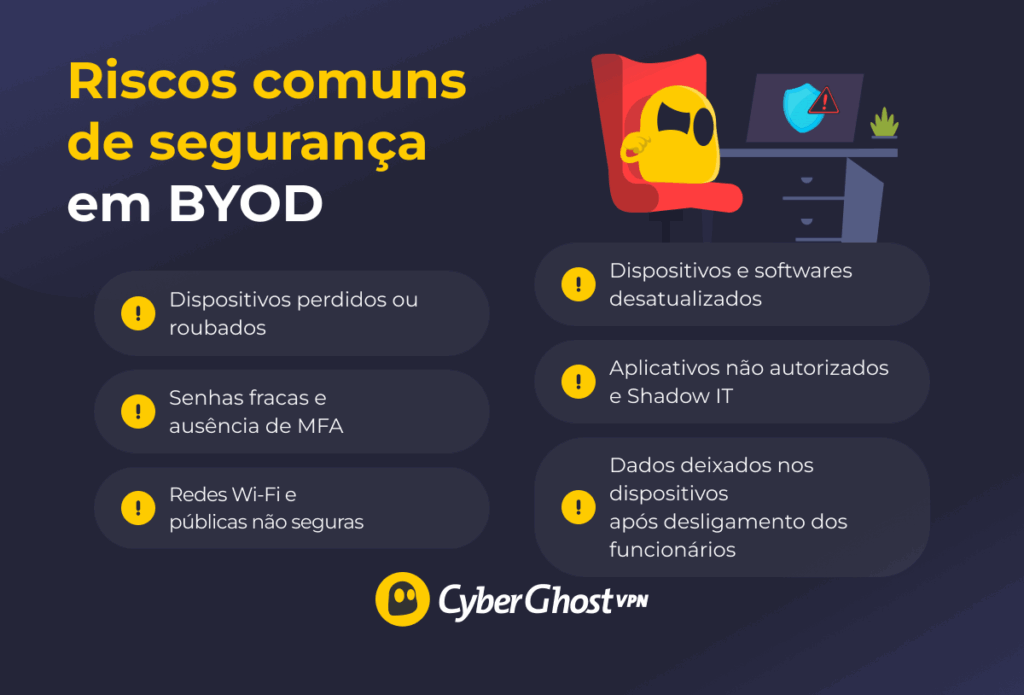

O BYOD oferece flexibilidade e produtividade, mas sem as devidas precauções, também pode criar vulnerabilidades de segurança. Aqui estão os riscos de segurança mais comuns em BYOD e como evitá-los.

Dispositivos perdidos ou roubados

Dispositivos pessoais são fáceis de perder, e isso torna esse um dos maiores riscos no BYOD. Quando usados para o trabalho, um telefone, tablet ou laptop frequentemente armazena e-mails, arquivos, senhas salvas e logins de aplicativos. Qualquer pessoa que encontre o dispositivo, seja por perda ou roubo, pode potencialmente acessar essas informações.

Uma pesquisa de 2025 com tomadores de decisão de TI nos EUA e na Europa revelou que 27% afirmaram que suas organizações sofreram uma violação de dados causada por um dispositivo roubado. Configurações de segurança fracas podem expor dados mesmo em um dispositivo bloqueado. Se o dispositivo não estiver criptografado, usar uma senha de bloqueio de tela fraca ou manter aplicativos de trabalho conectados, alguém que o encontrar poderá acessar e-mails/arquivos sincronizados ou reutilizar sessões salvas. Se as credenciais armazenadas estiverem acessíveis, alguém que estiver com o dispositivo roubado também poderá tentar fazer login em outros sistemas da empresa.

O risco não se limita ao roubo. As pessoas deixam seus dispositivos em táxis, esquecem em cafés, os perdem durante viagens ou alguém os pega por engano. Basta um único dispositivo desprotegido para expor informações comerciais confidenciais.

Senhas fracas e ausência de MFA

Senhas fracas ou reutilizadas são uma das maneiras mais fáceis para os invasores acessarem contas. De fato, uma pesquisa da Cloudflare constatou que 41% dos logins bem-sucedidos envolveram senhas comprometidas, mostrando com que frequência credenciais roubadas ou reutilizadas já estão em circulação.

Dispositivos pessoais são especialmente vulneráveis porque as pessoas geralmente priorizam a conveniência em vez da segurança. Se um funcionário usa repetidamente a mesma senha simples, uma violação de contas pessoais pode dar aos invasores um caminho direto para os sistemas de trabalho.

Sem a autenticação multifator, uma senha roubada ou adivinhada geralmente é suficiente para acessar dados comerciais confidenciais. A MFA adiciona uma segunda etapa de verificação, como um código ou impressão digital, e impede a maioria das tentativas não autorizadas, mesmo que a senha seja exposta. Sem ela, os ataques baseados em senhas são muito mais fáceis e têm muito mais probabilidade de sucesso.

Redes Wi-Fi e públicas não seguras

Os funcionários costumam usar rede Wi-Fi pública gratuita em cafés, aeroportos ou hotéis sem se dar conta de como essas redes podem ser arriscadas. Os invasores podem monitorar o tráfego, configurar hotspots falsos que parecem legítimos ou tentar ataques do tipo “man-in-the-middle”. Se um dispositivo se conectar e os dados não estiverem devidamente criptografados, informações confidenciais, incluindo dados de login, podem ser expostas. Até mesmo ações básicas como verificar e-mails ou abrir arquivos na nuvem podem dar aos invasores uma brecha.

A Zimperium afirma ter identificado mais de 5 milhões de redes Wi-Fi públicas não seguras em todo o mundo em 2025 até o momento, e 33% dos usuários ainda se conectam a redes abertas.

Dispositivos e softwares desatualizados

Dispositivos antigos e softwares desatualizados representam grandes riscos de segurança em qualquer configuração BYOD. Quando os funcionários deixam de atualizar seus telefones, laptops ou aplicativos, eles perdem importantes patches de segurança que corrigem vulnerabilidades conhecidas. O Relatório de Investigações de Violações de Dados de 2025 da Verizon mostra que os invasores estão se aproveitando cada vez mais de falhas conhecidas: a exploração de vulnerabilidades apareceu em 20% das violações, um aumento de 34% em relação ao ano anterior.

Dispositivos que não recebem mais atualizações são ainda mais vulneráveis, pois novas ameaças surgem constantemente. Assim que um dispositivo para de receber correções de segurança, os invasores podem usar falhas bem documentadas para invadir com o mínimo esforço. Isso torna o hardware desatualizado um dos riscos BYOD mais previsíveis e evitáveis.

Aplicativos não autorizados e TI paralela

Funcionários que usam aplicativos de mensagens pessoais, compartilhamento de arquivos ou armazenamento não aprovados podem expor dados corporativos a ameaças de segurança. Esses aplicativos geralmente não possuem criptografia adequada ou armazenam dados em servidores inseguros, o que facilita o vazamento ou o uso indevido de dados corporativos confidenciais. Mesmo aplicativos conhecidos podem ser arriscados se a empresa não conseguir controlar como eles lidam com os arquivos de trabalho ou os armazenam.

Vazamentos de dados quando funcionários saem da empresa

Cerca de 20% das empresas já sofreram uma violação de dados relacionada a um ex-funcionário, geralmente porque o acesso ou os dados não foram totalmente removidos durante o processo de desligamento. Quando os funcionários saem da empresa, mas ainda têm e-mails, arquivos ou aplicativos da empresa em seus dispositivos pessoais, informações confidenciais podem permanecer expostas. Mesmo que o acesso ao sistema seja revogado, os dados armazenados ainda podem estar acessíveis. Se esses dados forem compartilhados, copiados ou mal utilizados posteriormente, podem levar a sérios vazamentos de dados da empresa.

Como reduzir esses riscos de segurança do BYOD

Lidar com os riscos do BYOD não significa bloquear completamente os dispositivos pessoais. Trata-se de criar padrões claros para que os funcionários possam trabalhar confortavelmente enquanto os dados da empresa permanecem protegidos. As etapas abaixo se complementam para formar uma estratégia completa de segurança para BYOD.

-

- Proteja o dispositivo e se prepare para perdas ou roubos: defina uma senha ou PIN forte, ative o bloqueio automático de tela e habilite a criptografia completa do dispositivo. Use Mobile Device Management (MDM, Ferramentas de Gerenciamento de Dispositivos Móveis), quando disponíveis, para bloquear ou apagar os dados de trabalho caso um dispositivo seja perdido.

- Reforce a autenticação: use senhas exclusivas e complexas e ative a autenticação multifator para todas as contas de trabalho. A autenticação multifator adiciona uma segunda etapa de verificação que impede a maioria das tentativas de acesso não autorizado.

- Proteja os dados em todas as redes: evite usar rede Wi-Fi pública para o trabalho. Quando uma rede segura não estiver disponível, use uma VPN confiável, como a CyberGhost VPN, para criptografar a conexão e manter e-mails, arquivos e dados de login em sigilo.

- Mantenha os dispositivos totalmente atualizados: instale as atualizações do sistema operacional e dos aplicativos assim que eles estiverem disponíveis. Atualiza correções de vulnerabilidades conhecidas. Dispositivos que não recebem mais atualizações de segurança não devem acessar informações confidenciais.

- Controle quais aplicativos lidam com dados da empresa: acesse informações de trabalho somente por meio de aplicativos e serviços aprovados. Isso mantém os dados confidenciais fora de armazenamentos desprotegidos, extensões arriscadas e ferramentas de compartilhamento de arquivos não seguras.

- Remova dados e acesso durante o desligamento da empresa: revogue as permissões da conta assim que um dispositivo deixar de ser usado para o trabalho. Use ferramentas MDM para excluir apenas os dados de trabalho, mantendo o conteúdo pessoal intacto.

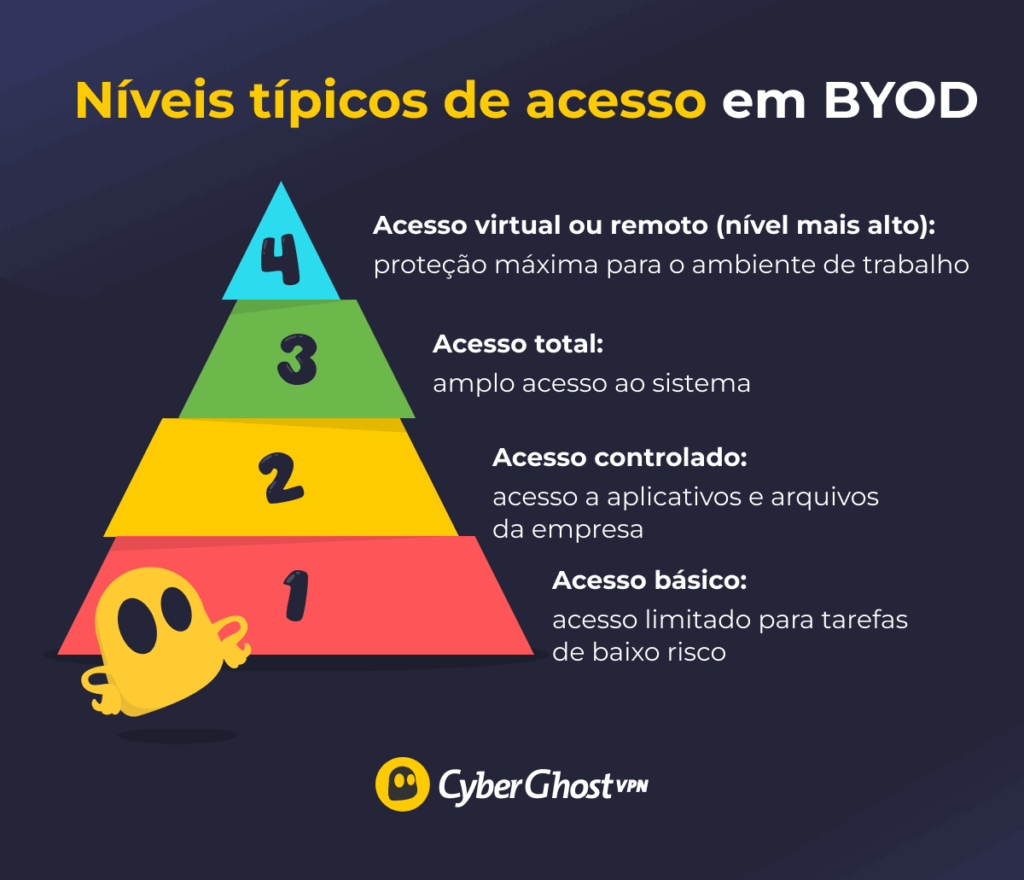

Quais são os níveis de acesso BYOD?

Nem todos os funcionários precisam de acesso total aos sistemas da empresa ao usar seus próprios dispositivos. Definir diferentes níveis de acesso ajuda a proteger dados confidenciais, mantendo o trabalho simples para a sua equipe.

-

- Acesso básico: permita tarefas simples e de baixo risco, como verificar e-mails ou calendários. Nenhum dado da empresa é armazenado no dispositivo, portanto, é um primeiro passo seguro para o BYOD.

- Acesso controlado: permita o uso de aplicativos e arquivos da empresa, mas exija medidas de segurança. Certifique-se de que os dispositivos estejam registrados, criptografados e gerenciados para manter os dados de trabalho separados dos dados pessoais.

- Acesso total: forneça acesso aos sistemas da empresa e às informações confidenciais somente quando medidas de segurança avançadas estiverem ativas. Use autenticação multifator, verificações de conformidade e opções de limpeza remota para proteger os dados.

- Acesso virtual ou remoto (opcional): use desktops virtuais seguros ou plataformas em nuvem para o trabalho, para que os dados da empresa nunca fiquem armazenados em dispositivos pessoais. Essa opção é mais adequada para contratados ou pessoas em funções de alta segurança.

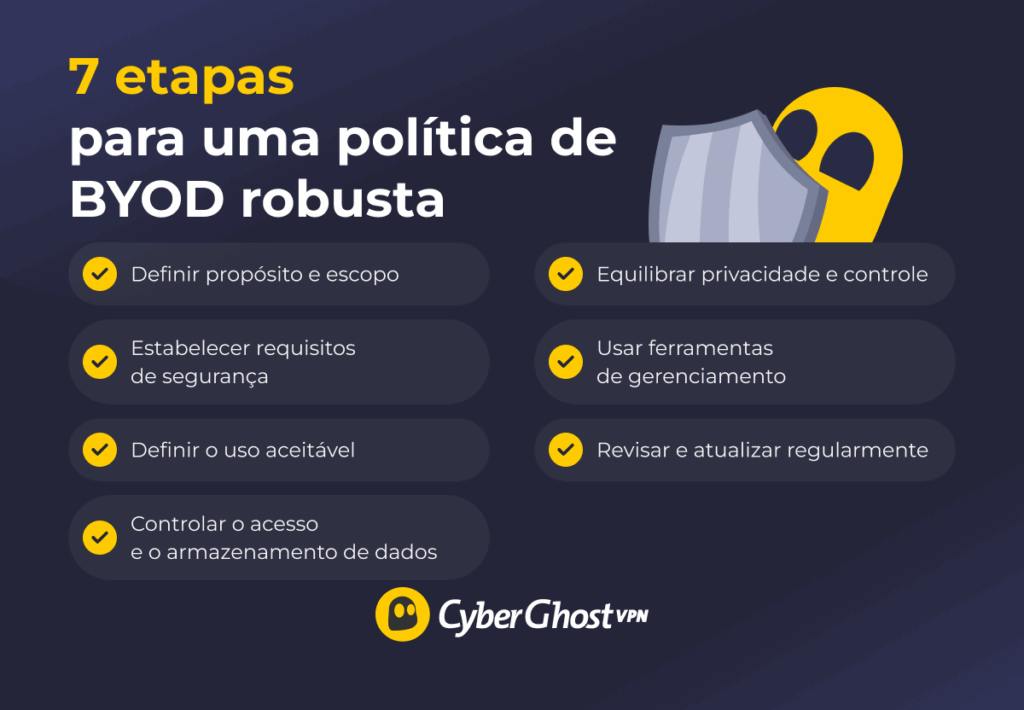

Como criar e executar corretamente uma política de BYOD avançada

Uma política de segurança BYOD é um conjunto de regras que explica como os funcionários podem usar seus dispositivos pessoais com segurança para o trabalho. Ela define quais dispositivos são permitidos, quais medidas de segurança devem ser seguidas e como as informações da empresa devem ser protegidas. O objetivo é manter o trabalho flexível, ao mesmo tempo em que se mantém os dados da empresa seguros.

Uma boa política mantém os dados da empresa seguros, permitindo que os funcionários usem seus dispositivos pessoais com tranquilidade. Veja como fazer isso de forma eficaz:

-

- Defina o propósito e o escopo. Explique por que a política existe, a quem ela se aplica e quais dispositivos são permitidos. Esclareça quais dados os funcionários podem acessar e quais atividades são restritas.

- Estabeleça requisitos de segurança claros. Exija senhas fortes, criptografia de dispositivos, bloqueio de tela, atualizações regulares e autenticação multifator. Esses princípios básicos previnem os problemas de segurança mais comuns.

- Descreva o uso aceitável e restrito. Liste os aplicativos e serviços aprovados e deixe claro que os funcionários não devem salvar dados da empresa em dispositivos de armazenamento pessoal nem usar rede Wi-Fi pública não segura sem proteção.

- Controle o acesso e o armazenamento de dados. Exija conexões seguras por meio de VPNs ou aplicativos gerenciados e impeça que os dados de trabalho sejam armazenados ou compartilhados fora dos sistemas aprovados pela empresa. O recurso de túnel dividido da CyberGhost VPN facilita isso, enviando apenas o tráfego de trabalho pela VPN criptografada, enquanto mantém a atividade pessoal separada, protegendo os dados da empresa sem comprometer o desempenho do dispositivo.

- Equilibre privacidade e controle. Seja transparente sobre o que a empresa pode gerenciar. A política deve proteger os dados da empresa sem acessar arquivos, fotos ou mensagens pessoais.

- Use ferramentas de gerenciamento. Aplique ferramentas de segurança para impor regras, separar dados de trabalho de dados pessoais e proteger remotamente dispositivos perdidos.

- Treine os funcionários. Ofereça sessões de treinamento curtas sobre o uso seguro de dispositivos, identificação de riscos e como relatar rapidamente dispositivos perdidos ou roubados.

- Revise e atualize regularmente. Revise a política pelo menos uma vez por ano para acompanhar novos dispositivos, ameaças e tecnologias.

Soluções essenciais de segurança para BYOD

Uma política de BYOD funciona melhor quando é suportada pela tecnologia certa. Ferramentas de segurança ajudam a automatizar a aplicação, simplificar a conformidade e proteger os dados da empresa sem sobrecarregar os funcionários. As seguintes soluções essenciais fortalecem qualquer estrutura de BYOD:

-

- Gerenciamento de Aplicativos Móveis (MAM): concentra-se na proteção de aplicativos comerciais específicos em vez de todo o dispositivo. Garante a segurança dos dados da empresa, respeitando a privacidade do usuário.

- Containerização: cria uma “zona de trabalho” segura em dispositivos pessoais, separando os dados corporativos dos arquivos pessoais. Isso permite que o Departamento de TI remova os dados da empresa sem afetar o conteúdo pessoal.

- Infraestrutura de Desktop Virtual (VDI): permite que os funcionários trabalhem em um ambiente virtual seguro hospedado nos servidores da empresa. Nenhum dado da empresa é armazenado localmente em dispositivos pessoais.

- Gerenciamento de Dispositivos Móveis (MDM): oferece às equipes de TI controle total sobre os dispositivos dos funcionários. Imponha regras de senha, habilite a criptografia, envie atualizações de segurança e bloqueie ou apague remotamente dispositivos perdidos.

- VPNs: criptografe as conexões entre dispositivos pessoais e sistemas da empresa, especialmente ao usar redes públicas ou remotas.

Mantenha o BYOD simples, seguro e sustentável

Permitir que as pessoas usem seus próprios dispositivos para o trabalho é prático e inteligente, mas só funciona bem quando é feito com segurança. As melhores configurações de BYOD são simples, consistentes e justas. Você não precisa de ferramentas complicadas ou de uma grande equipe de TI para fazer tudo certo. O que você precisa são regras claras e alguns hábitos de segurança confiáveis que todos sigam.

Uma das adições mais eficazes é uma VPN. Ela protege os dados da empresa quando os funcionários se conectam de casa, rede Wi-Fi pública ou qualquer rede não confiável. A CyberGhost VPN é uma ótima opção porque é fácil de usar, funciona em todos os principais dispositivos e cria uma conexão criptografada que mantém as informações de trabalho privadas. Você também pode testá-lo com uma garantia confiável de devolução do dinheiro em 45 dias.

Perguntas frequentes

O que significa BYOD?

BYOD significa Bring Your Own Device (Traga Seu Próprio Dispositivo). É um modelo em que os funcionários usam seus telefones, laptops ou tablets pessoais para acessar sistemas de trabalho, como e-mail, aplicativos e arquivos, em vez de depender do hardware fornecido pela empresa.

Quais são as principais preocupações de segurança com o BYOD?

As principais preocupações de segurança com o BYOD incluem dispositivos perdidos ou roubados, senhas fracas, rede Wi-Fi insegura, software desatualizado e o uso de aplicativos não aprovados. Há também o risco de que os dados de trabalho permaneçam em um dispositivo pessoal quando alguém se desliga da empresa.

Como o BYOD impacta a segurança cibernética nas organizações?

O BYOD afeta a segurança cibernética ao aumentar o número de dispositivos pessoais conectados às redes da empresa. Cada dispositivo se torna um alvo potencial para hackers se não estiver devidamente protegido. Celulares e laptops pessoais geralmente têm configurações de segurança diferentes, e nem todos estão atualizados ou protegidos com senhas fortes ou software antivírus. Essas deficiências facilitam a ocorrência de ameaças como malware, phishing ou vazamentos de dados.

Como as VPNs podem melhorar a segurança em dispositivos BYOD?

As VPNs melhoram a segurança em dispositivos BYOD criptografando a conexão entre o dispositivo e os sistemas da empresa. Isso mantém os dados confidenciais protegidos contra hackers, especialmente em redes Wi-Fi públicas ou não seguras. Uma VPN também oculta o endereço IP do usuário e garante que todos os dados enviados ou recebidos permaneçam privados, reduzindo o risco de interceptação ou acesso não autorizado.

O BYOD é seguro para ambientes de trabalho remoto?

Sim, o BYOD pode ser seguro para trabalho remoto se as medidas de segurança adequadas forem implementadas. Os funcionários devem usar senhas fortes, manter seus dispositivos atualizados e se conectar por meio de redes seguras com uma VPN. As empresas devem implementar políticas claras de BYOD, exigir criptografia de dados e usar ferramentas como o gerenciamento de dispositivos móveis para monitorar e proteger os dados de trabalho. Com essas medidas, os dispositivos pessoais podem ser usados com segurança para dar suporte ao trabalho remoto.

Que tipos de dispositivos os funcionários podem usar?

Os funcionários podem usar uma variedade de dispositivos pessoais para o trabalho, dependendo da política da empresa. Os mais comuns são smartphones, tablets, laptops e, às vezes, computadores desktop pessoais. Os smartphones são normalmente usados para comunicação rápida, verificação de e-mails e gerenciamento de calendários. Os tablets são ótimos para reuniões, anotações e edição simples de documentos. Os laptops são a escolha mais comum para funcionários remotos ou híbridos, porque eles podem lidar com sistemas e aplicativos de trabalho completos.

Quantos dispositivos devem ser permitidos por pessoa?

O número de dispositivos permitidos por pessoa geralmente depende das necessidades da empresa e da capacidade de segurança. A maioria das organizações permite entre dois e três dispositivos por funcionário. Por exemplo, um funcionário pode usar um smartphone para comunicação rápida, um laptop para as principais tarefas de trabalho e, possivelmente, um tablet para reuniões ou viagens.

Deixe um comentário