El sistema “trae tu propio dispositivo” (BYOD, por sus siglas en inglés) se ha convertido en una parte normal de los entornos de trabajo modernos. Los empleados usan sus teléfonos, tablets y portátiles personales para ver el correo electrónico, unirse a reuniones y acceder a herramientas de la empresa, la mayoría de las veces sin pensarlo dos veces. Parece cómodo, ahorra dinero y ayuda a las personas a ser productivas. Pero cuando el trabajo se realiza en tantos dispositivos personales, también genera riesgos de seguridad que se pasan por alto fácilmente y son difíciles de controlar.

Esta guía desglosa qué significa BYOD realmente, cómo funciona en el lugar de trabajo típico y los riesgos que se deben vigilar. También aprenderás cómo proteger tus datos a la vez que das a tu equipo la flexibilidad que quieren.

Qué significa BYOD realmente

BYOD es una estructura del lugar de trabajo en la que los empleados usan sus dispositivos personales (como teléfonos, portátiles o tablets) para acceder a los sistemas de la empresa. Es diferente de la estructura tradicional porque la empresa no controla el hardware, solo controla las condiciones bajo las cuales se conectan los dispositivos.

Un buen abordaje del sistema BYOD establece reglas que determinan a qué datos pueden acceder los empleados, cómo se deben asegurar los dispositivos y qué ocurre cuando se pierde un dispositivo o un empleado abandona la empresa.

Cómo funciona BYOD

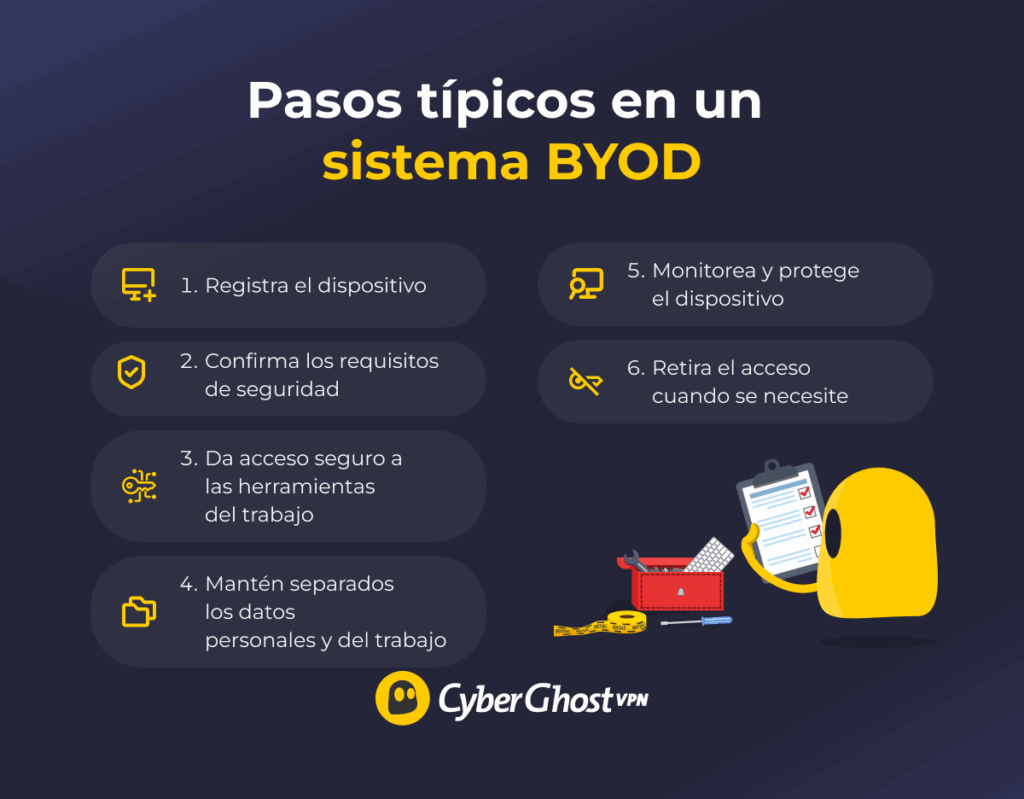

Permitir que los empleados usen el sistema BYOD no es tan simple como permitirles usar sus propios teléfonos o portátiles sin restricciones. Hay un proceso que no se ve, pero que mantiene a salvo los datos de la empresa a la vez que se da a los empleados la flexibilidad que esperan. Aquí tienes una explicación clara de cómo suele funcionar.

- Registra el dispositivo. Antes de que un empleado pueda usar su dispositivo personal para trabajar, debe añadirse a la lista de dispositivos aprobados de la empresa. Esto permite que la empresa sepa de quién es el dispositivo y se asegura que solo los dispositivos autorizados pueden acceder a los sistemas de la empresa.

- Verifica y haz cumplir los requisitos de seguridad. Los dispositivos personales deben cumplir las normas básicas de seguridad. Con frecuencia, esto se traduce en usar un PIN o contraseña robusta, mantener el software actualizado, activar el cifrado y evitar usar dispositivos rooteados o en los que se haya hecho un jailbreak. Algunas empresas pueden requerir también una pequeña app de seguridad para ayudar a proteger los datos del trabajo.

- Da acceso seguro a las herramientas del trabajo. Una vez aprobado el dispositivo, los empleados pueden acceder al correo electrónico, al almacenamiento en la nube y a otras apps de trabajo. Normalmente, las empresas añaden protección adicional como la autenticación multifactor o una conexión segura para mantener los datos a salvo incluso en wifi pública.

- Mantén separados los datos personales y del trabajo. Para mantener la información de la empresa separada de los archivos personales, con frecuencia las empresas crean un espacio de trabajo protegido en el dispositivo. Puede ser una carpeta segura o una app donde se almacenan los correos electrónicos, documentos y herramientas de trabajo.

- Monitorea y proporciona protección continuada. Las empresas comprueban que los ajustes de seguridad se mantengan activos, que las apps estén actualizadas y que no ocurra nada sospechoso. Si se pierde un dispositivo o algo no parece seguro, se puede detener el acceso para proteger los datos.

- Retira el acceso cuando se necesite. Si un empleado abandona la empresa o deja de usar su dispositivo para el trabajo, se elimina el acceso y solo se borran los datos del trabajo. La información personal permanece en el dispositivo.

Ventajas clave del BYOD

-

- Menos costes y mayor eficiencia: Las empresas ahorran entre 300 y 350 dólares aproximadamente al año por empleado, y alrededor del 68% informan que la productividad mejora después de adoptar el sistema BYOD.

- Empleados más felices y flexibles: Pueden usar los dispositivos que prefieran, haciendo que el trabajo diario sea más fácil y cómodo. Un informe de mercado de 2024 descubrió que las empresas que utilizan BYOD ven un aumento de más del 50% en la satisfacción del empleado.

- Acceso a tecnología nueva y mejor: Los empleados suelen actualizar sus dispositivos personales con más frecuencia que las empresas. Esto significa que pueden usar tecnología más reciente y rápida sin incurrir en costes adicionales para la compañía.

- Proceso más rápido de ingreso en la estructura y escalado más sencillo: Los nuevos contratados pueden empezar inmediatamente usando sus propios dispositivos, ayudando a que la empresa crezca sin necesidad de comprar constantemente equipos nuevos.

- Potente seguridad con protección de la privacidad: Las herramientas BYOD modernas mantienen separados los datos de empresa y los archivos personales, protegiendo tanto la información de la empresa como la privacidad individual.

- Mejor continuidad de las operaciones: Si los empleados no pueden acceder a la oficina o algo trastorna su ritmo de trabajo, pueden seguir trabajando desde su dispositivo personal sin interrupciones.

Riesgos de seguridad habituales en los sistemas BYOD

BYOD ofrece flexibilidad y productividad, pero sin las salvaguardas adecuadas, también puede crear vulnerabilidades de seguridad. Estos son los riesgos de seguridad más comunes en los sistemas BYOD y cómo prevenirlos.

Dispositivos perdidos o robados

Es fácil perder los dispositivos personales y eso se convierte en uno de los mayores riesgos del sistema BYOD. Cuando se usa para trabajar, el teléfono, tablet o portátil con frecuencia almacena correos electrónicos, contraseñas y credenciales de inicio de sesión en apps. Cualquiera que se haga con el dispositivo, ya sea debido a su pérdida o robo, podría acceder a dicha información.

Una encuesta de 2025 entre directivos de TI de Estados Unidos y Europa puso de manifiesto que el 27 % afirmaba que su organización había sufrido una filtración de datos provocada por el robo de un dispositivo. Una configuración de seguridad débil puede exponer los datos incluso en un dispositivo bloqueado. Si el dispositivo no está cifrado, utiliza una contraseña de bloqueo de pantalla débil o mantiene las sesiones de las apps de trabajo abiertas, cualquier persona que lo encuentre podría acceder a los correos electrónicos o archivos sincronizados, o incluso reutilizar las sesiones guardadas. Si las credenciales almacenadas son accesibles, alguien que tenga el dispositivo robado también puede intentar iniciar sesión en otros sistemas de la empresa.

El riesgo no se limita al robo. La gente se deja sus dispositivos en los taxis, los olvida en las cafeterías, los extravía durante los viajes o alguien los recoge accidentalmente. Basta con un solo dispositivo no protegido para exponer información confidencial de la empresa.

Contraseñas débiles y ausencia de MFA

Para los atacantes, las contraseñas débiles o reutilizadas son una de las formas más fáciles de infiltrarse. De hecho, las investigaciones de Cloudflare descubrieron que el 41% de los accesos que tuvieron éxito se debieron a contraseñas comprometidas, lo que viene a mostrar lo frecuentemente que están en circulación las credenciales robadas o reutilizadas.

Los dispositivos personales son especialmente vulnerables porque la gente suele dar prioridad a la comodidad sobre la seguridad. Si un empleado usa una misma contraseña simple en repetidas ocasiones, una filtración de cuentas personales puede dar a los atacantes un acceso directo a los sistemas de trabajo.

Sin autenticación multifactor (MFA), con frecuencia una contraseña robada o adivinada es suficiente para acceder a datos confidenciales. La MFA añade un segundo paso de verificación, como puede ser un código o una huella dactilar, e impide la mayoría de los intentos no autorizados aunque la contraseña haya quedado expuesta. Sin ella, los ataques basados en contraseñas son mucho más fáciles y es mucho más probable que lo consigan.

Redes wifi y públicas sin asegurar

A menudo, los empleados usan las redes wifi públicas gratuitas de cafeterías, aeropuertos u hoteles sin darse cuenta de lo arriesgado que puede ser usar esas redes. Los atacantes pueden vigilar el tráfico, crear puntos de acceso falsos que parecen legítimos o intentar ataques de intermediario. Si se conecta un dispositivo y los datos no están adecuadamente cifrados, la información confidencial —incluyendo los datos de inicio de sesión— puede quedar expuesta. Incluso una acción básica como comprobar el correo electrónico o acceder a archivos en la nube puede abrir la puerta a los atacantes.

Zimperium afirma que ha detectado más de 5 millones de redes wifi públicas no seguras en todo el mundo en 2025 y que el 33 % de los usuarios sigue conectándose a redes abiertas.

Software y dispositivos obsoletos

Los dispositivos viejos y el software obsoleto son importantes riesgos de seguridad en cualquier estructura BYOD. Cuando los empleados se saltan las actualizaciones que precisan sus teléfonos, portátiles o apps, carecen de importantes parches de seguridad que arreglan debilidades conocidas. El Informe sobre investigaciones de brechas de datos de Verizon de 2025 muestra que los atacantes se están apoyando cada vez más en fallos conocidos: el aprovechamiento de vulnerabilidades apareció en el 20% de las brechas, con un aumento del 34% respecto al año anterior.

Los dispositivos que ya no reciben actualizaciones son aún más vulnerables, ya que continuamente aparecen nuevas amenazas. Cuando un dispositivo deja de recibir actualizaciones de seguridad, los atacantes pueden aprovechar fallos bien documentados para acceder a él con un esfuerzo mínimo. Esto convierte el hardware obsoleto en uno de los riesgos más predecibles y evitables del BYOD.

Apps no autorizadas y TI en las sombras

Los empleados que utilizan apps no aprobadas de mensajería, de intercambio de archivos o de almacenamiento pueden exponer los datos de la empresa a amenazas de seguridad. Estas apps a menudo carecen del cifrado adecuado o almacenan datos en servidores poco seguros, por lo que es más fácil que se filtren o se haga un mal uso de los datos confidenciales de la empresa. Incluso las apps muy conocidas suponen un riesgo si la empresa no puede controlar cómo manejan o almacenan los archivos de trabajo.

Fuga de datos cuando alguien se va de la empresa

Aproximadamente el 20% de las empresas han sufrido una fuga de datos ligada a un antiguo empleado, con frecuencia debido a que o el acceso o los datos no se eliminaron completamente durante el proceso de abandonar la empresa. Cuando los empleados se marchan pero siguen teniendo correos electrónicos, archivos o apps de la empresa en sus dispositivos personales, la información confidencial puede seguir expuesta. Incluso cuando se revoca el acceso al sistema, es posible que todavía se pueda acceder a los datos almacenados. Si posteriormente esos datos se comparten, se copian o se utilizan de forma inadecuada, pueden producirse graves fugas de datos de la empresa.

Cómo reducir estos riesgos de seguridad del BYOD

Abordar los riesgos del BYOD no consiste en bloquear completamente los dispositivos personales. Consiste en crear normas claras para que los empleados puedan trabajar cómodamente a la vez que se protegen los datos de la empresa. Los siguientes pasos se basan unos en otros para formar una estrategia de seguridad BYOD completa.

-

- Asegura el dispositivo y prepárate para su pérdida o robo: Establece un PIN o contraseña robusta, activa el bloqueo automático de pantalla y habilita el cifrado de todo el dispositivo. Cuando estén disponibles, usa herramientas de gestión de dispositivos móviles (MDM, por sus siglas en inglés) para bloquear o eliminar datos de trabajo si se pierde un dispositivo.

- Fortalece la autenticación: Usa contraseñas únicas y complejas, y activa la autenticación multifactor (MFA) para todas las cuentas de trabajo. La MFA añade un segundo paso de verificación que detiene la mayoría de los intentos no autorizados de acceso.

- Protege los datos en todas las redes: Desaconseja el uso de redes wifi públicas para trabajar. Cuando no dispongas de una red segura, usa una VPN de confianza como CyberGhost VPN para cifrar la conexión y mantener la privacidad de los correos electrónicos, archivos y datos de inicio de sesión.

- Mantén los dispositivos totalmente actualizados: Instala las actualizaciones del sistema operativo y de las apps en cuanto estén disponibles. Las actualizaciones arreglan vulnerabilidades conocidas. Los dispositivos que ya no reciben actualizaciones de seguridad no deberían tener acceso a información confidencial.

- Controla qué apps manejan datos de la empresa: Accede a la información de trabajo únicamente a través de apps y servicios aprobados. Esto mantiene los datos confidenciales a salvo del almacenamiento desprotegido, las extensiones peligrosas y herramientas de intercambio de archivos sin seguridad.

- Elimina datos y accesos durante el proceso de salida de un empleado: Revoca permisos a las cuentas tan pronto como un dispositivo deje de usarse para trabajar. Usa herramientas MDM para borrar solo los datos relacionados con el trabajo, a la vez que se mantiene intacto el contenido personal.

¿Cuáles son los niveles de acceso BYOD?

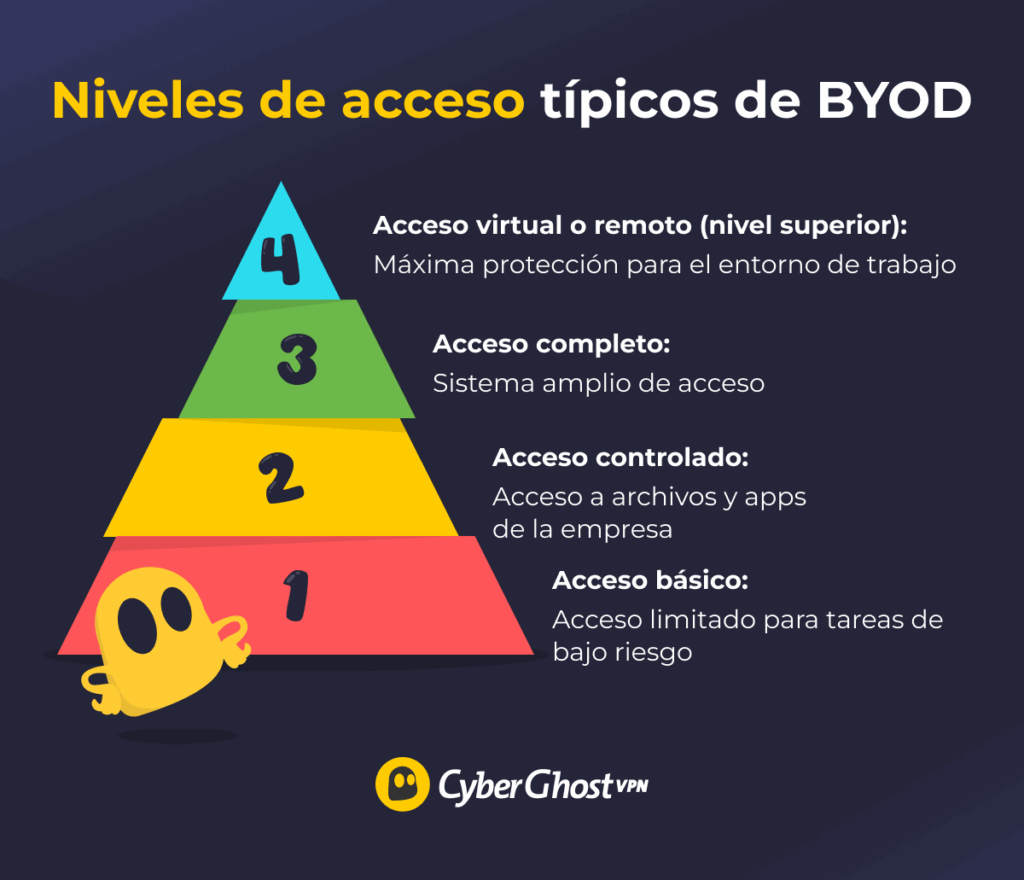

No todos los empleados necesitan tener acceso completo a los sistemas de la empresa cuando usan su propio dispositivo. El establecimiento de diferentes niveles de acceso te ayuda a proteger datos confidenciales sin complicar el trabajo de tu equipo.

-

- Acceso básico: Permite tareas sencillas y de bajo riesgo como ver el correo electrónico o los calendarios. No se almacena ningún dato de la empresa en el dispositivo, por lo que es un primer nivel seguro para el sistema BYOD.

- Acceso controlado: Permite usar apps y archivos de la empresa, pero requiere medidas de seguridad. Se asegura de que los dispositivos estén registrados, cifrados y gestionados para mantener los datos del trabajo separados de los datos personales.

- Acceso completo: Proporciona acceso a los sistemas de la empresa y a información confidencial solo cuando se adoptan fuertes medidas de seguridad. Para proteger los datos, usa autenticación multifactor, comprobaciones de cumplimiento y opciones de borrado remoto.

- Acceso virtual o remoto (opcional): Usa escritorios virtuales seguros o plataformas en la nube para trabajar, de forma que los datos de la empresa nunca se encuentran en los dispositivos personales. Esta opción es la más adecuada para contratistas externos o para personas que ocupan puestos de alta seguridad.

Cómo diseñar y ejecutar adecuadamente una política BYOD robusta

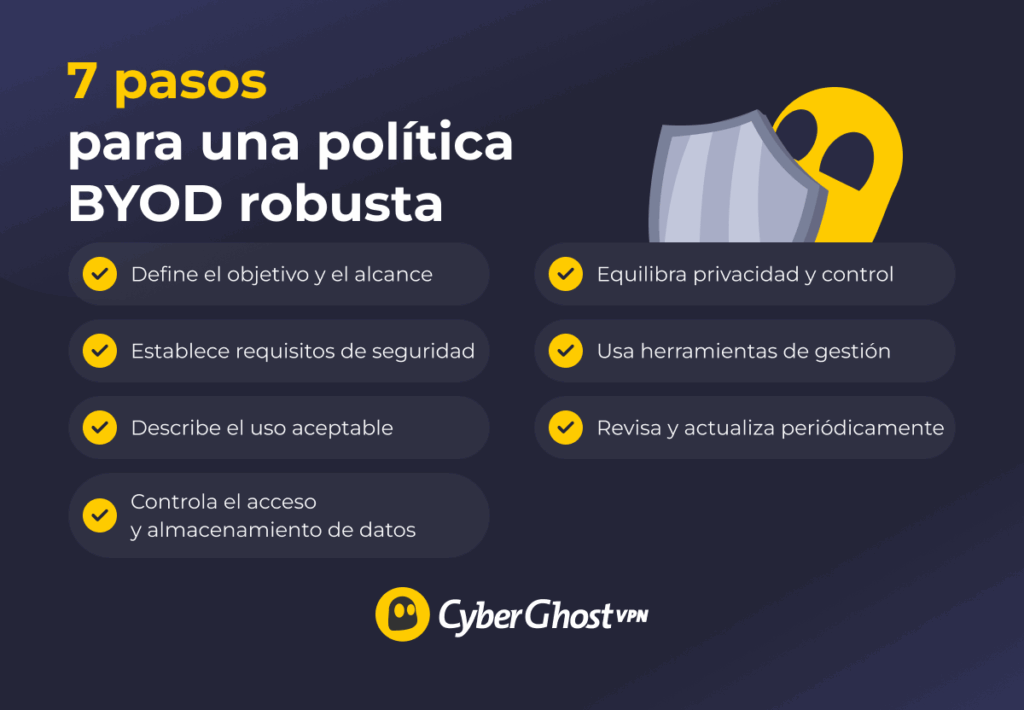

Una política de seguridad BYOD es un conjunto de reglas que explican cómo pueden usar con seguridad los empleados sus dispositivos personales para trabajar. Define qué dispositivos están permitidos, qué medidas de seguridad deben cumplirse y cómo debería protegerse la información de la empresa. El objetivo es mantener la flexibilidad en el trabajo a la vez que se aseguran los datos de la empresa.

Una buena política BYOD mantiene los datos de la empresa seguros a la vez que permite que los empleados usen sus dispositivos personales con comodidad. Así es como se hace eficazmente:

-

- Define el objetivo y el alcance. Explica por qué existe la política, a quién se aplica y qué dispositivos están permitidos. Aclara a qué datos pueden acceder los empleados y qué actividades están restringidas.

- Establece requisitos de seguridad claros. Exige contraseñas fuertes, cifrado del dispositivo, bloqueos de pantalla, actualizaciones regulares y autenticación multifactor. Estas medidas básicas previenen los problemas de seguridad más comunes.

- Describe el uso aceptable y el restringido. Enumera las apps y servicios aprobados y deja claro que los empleados no deben guardar datos de la empresa en un almacenamiento personal o usar redes wifi públicas no seguras sin protección.

- Controla el acceso y almacenamiento de datos. Exige conexiones seguras a través de VPN o apps gestionadas e impide que los datos del trabajo se almacenen o compartan fuera de los sistemas aprobados por la empresa. La función de tunelizado dividido de CyberGhost VPN simplifica este proceso al enviar solo el tráfico de trabajo a través de la VPN cifrada mientras mantiene separada la actividad personal, protegiendo los datos de la empresa sin ralentizar el dispositivo.

- Equilibra privacidad y control. Sé transparente sobre lo que puede gestionar la empresa. La política debería proteger los datos de la empresa sin acceder a archivos, fotos o mensajes personales.

- Usa herramientas de gestión. Aplica herramientas de seguridad para hacer cumplir las reglas, separa los datos de trabajo de los datos personales y asegura remotamente los dispositivos perdidos.

- Forma a los empleados. Ofrece sesiones breves de formación sobre el uso seguro de dispositivos, identificación de riesgos y comunicación rápida de dispositivos perdidos o robados.

- Revisa y actualiza periódicamente. Revisa la política al menos una vez al año para estar al día de los nuevos dispositivos, amenazas y tecnologías.

Principales soluciones de seguridad para BYOD

Una política BYOD funciona mejor cuando está respaldada por la tecnología adecuada. Las herramientas de seguridad ayudan a automatizar y simplificar el cumplimiento y protegen los datos de la empresa sin sobrecargar a los empleados. Las siguientes soluciones principales refuerzan cualquier marco BYOD:

-

- Gestión de aplicaciones móviles (MAM): Se centra en proteger apps específicas de la empresa en lugar de todo el dispositivo. Garantiza la seguridad de los datos de la empresa respetando la privacidad de los usuarios.

- Contenedorización: Crea una “zona de trabajo” segura en los dispositivos personales, separando los datos de la empresa de los archivos personales. Esto permite que el departamento de TI pueda eliminar los datos de la empresa sin afectar al contenido personal.

- Infraestructura de escritorio virtual (VDI): Permite que los empleados trabajen en un entorno virtual seguro alojado en los servidores de la empresa. No se almacena localmente ningún dato de la empresa en los dispositivos personales.

- Gestión de dispositivos móviles (MDM): Proporciona a los equipos de TI control total sobre los dispositivos de los empleados. Hace cumplir las reglas de contraseñas, activa el cifrado, envía actualizaciones de seguridad y bloquea o borra de forma remota los dispositivos perdidos.

- VPN: Cifra las conexiones entre dispositivos personales y sistemas de la empresa, especialmente cuando se utilizan redes públicas o remotas.

Mantén el BYOD sencillo, seguro y sostenible

Permitir que las personas usen sus propios dispositivos para trabajar es una medida práctica e inteligente, pero solo funciona bien cuando se hace con seguridad. Las mejores configuraciones BYOD son sencillas, coherentes y justas. No necesitas herramientas complicadas ni un equipo de TI numeroso para hacerlo bien. Lo que sí necesitas son reglas claras y unos hábitos de seguridad fiables que todos cumplan.

Una de las adiciones más eficaces es una VPN. Protege los datos de la empresa cuando los empleados se conectan desde casa, desde redes wifi públicas o desde cualquier red que no sea de confianza. CyberGhost VPN es una opción idónea porque es fácil de usar, funciona en todos los dispositivos más importantes y crea una conexión cifrada que mantiene la privacidad de la información de trabajo. También puedes probarlo personalmente con nuestra garantía de reembolso de 45 días de total confianza.

Preguntas frecuentes

¿Qué significa BYOD?

BYOD son las siglas en inglés de “Trae tu propio dispositivo”. Es un sistema en el que los empleados usan sus teléfonos, portátiles o tablets personales para acceder a los sistemas de trabajo como el correo electrónico, apps y archivos, en lugar de depender del hardware proporcionado por la empresa.

¿Cuáles son los principales problemas de seguridad del BYOD?

Los principales problemas de seguridad relacionados con el BYOD incluyen la pérdida o el robo de dispositivos, contraseñas débiles, redes wifi sin asegurar, software obsoleto y el uso de apps no autorizadas. También existe el riesgo de que los datos de trabajo permanezcan en un dispositivo personal cuando alguien abandona la empresa.

¿Cómo afecta el BYOD a la ciberseguridad de las empresas?

Al aumentar el número de dispositivos personales que se conectan a las redes de la empresa, cada dispositivo se convierte en un posible objetivo para los hackers si no está debidamente protegido. Los teléfonos y portátiles personales suelen tener diferentes configuraciones de seguridad, y no todos están actualizados o protegidos con contraseñas seguras o software antivirus. Estas deficiencias facilitan la aparición de amenazas como el malware, el phishing o las fugas de datos.

¿Cómo pueden las VPN mejorar la seguridad en los dispositivos BYOD?

Las VPN mejoran la seguridad de los dispositivos BYOD cifrando la conexión entre el dispositivo y los sistemas de la empresa. Esto mantiene los datos confidenciales a salvo de hackers, especialmente en redes wifi públicas o no seguras. Además, las VPN ocultan la dirección IP del usuario y garantizan la privacidad de cualquier dato enviado o recibido, lo que reduce el riesgo de interceptación o acceso no autorizado.

¿Es BYOD seguro para los entornos de trabajo remotos?

Sí, BYOD puede ser seguro para el trabajo remoto si se implementan las medidas de seguridad adecuadas. Los empleados deben usar contraseñas seguras, mantener sus dispositivos actualizados y conectarse a través de redes seguras con una VPN. Las empresas deben aplicar políticas BYOD claras, exigir el cifrado de datos y usar herramientas como las de gestión de dispositivos móviles para supervisar y proteger los datos de trabajo. Con estos pasos, es posible usar con seguridad los dispositivos personales para facilitar el trabajo remoto.

¿Qué tipos de dispositivos pueden usar los empleados?

Los empleados pueden usar diversos dispositivos personales para trabajar, dependiendo de la política de su empresa. Los más comunes son smartphones, tablets, portátiles y en algunos casos, equipos de escritorio. Normalmente, los smartphones se usan para comunicaciones rápidas, para ver el correo electrónico y para gestionar calendarios. Las tablets son excelentes para reuniones, para tomar notas y para ligeras ediciones de documentos. Los portátiles son la elección más común de los empleados híbridos o remotos, ya que pueden gestionar aplicaciones y sistemas completos de trabajo.

¿Cuántos dispositivos se deberían permitir por persona?

El número de dispositivos permitidos por persona normalmente depende de las necesidades de la empresa y de su capacidad de seguridad. La mayoría de las empresas permiten entre dos y tres dispositivos por empleado. Por ejemplo, un empleado podría usar un teléfono para comunicaciones rápidas, un portátil para las tareas principales y posiblemente una tablet para las reuniones o para viajar.

Dejar un comentario