L’utilisation d’appareils personnels (BYOD) est devenue monnaie courante dans les environnements de travail modernes. Les collaborateurs utilisent leurs téléphones, tablettes et ordinateurs portables personnels pour consulter leurs emails, participer à des réunions et accéder aux outils de l’entreprise, souvent sans même y penser. C’est pratique, économique et cela contribue à maintenir la productivité. Cependant, le recours fréquent aux appareils personnels pour le travail engendre également des risques de sécurité faciles à négliger et difficiles à maîtriser.

Ce guide vous donne la définition du BYOD, comment il fonctionne dans un environnement de travail classique, et les avantages et inconvénients du BYOD. Vous apprendrez également comment protéger vos données tout en offrant à votre équipe la flexibilité dont elle a besoin.

BYOD : définition

Qu’est-ce que le BYOD ? Le BYOD (Bring Your Own Device, Apportez votre propre appareil) est un modèle d’environnement de travail où les collaborateurs utilisent leurs appareils personnels (téléphones, ordinateurs portables ou tablettes) pour accéder aux systèmes de l’entreprise. Il diffère d’un modèle traditionnel, car l’entreprise ne contrôle pas le matériel : elle contrôle uniquement les conditions de connexion.

Une bonne approche BYOD définit les règles relatives aux données auxquelles les collaborateurs peuvent accéder, à la sécurité des appareils et aux procédures à suivre en cas de perte d’un appareil ou de départ d’un collaborateur.

Comment fonctionne le BYOD

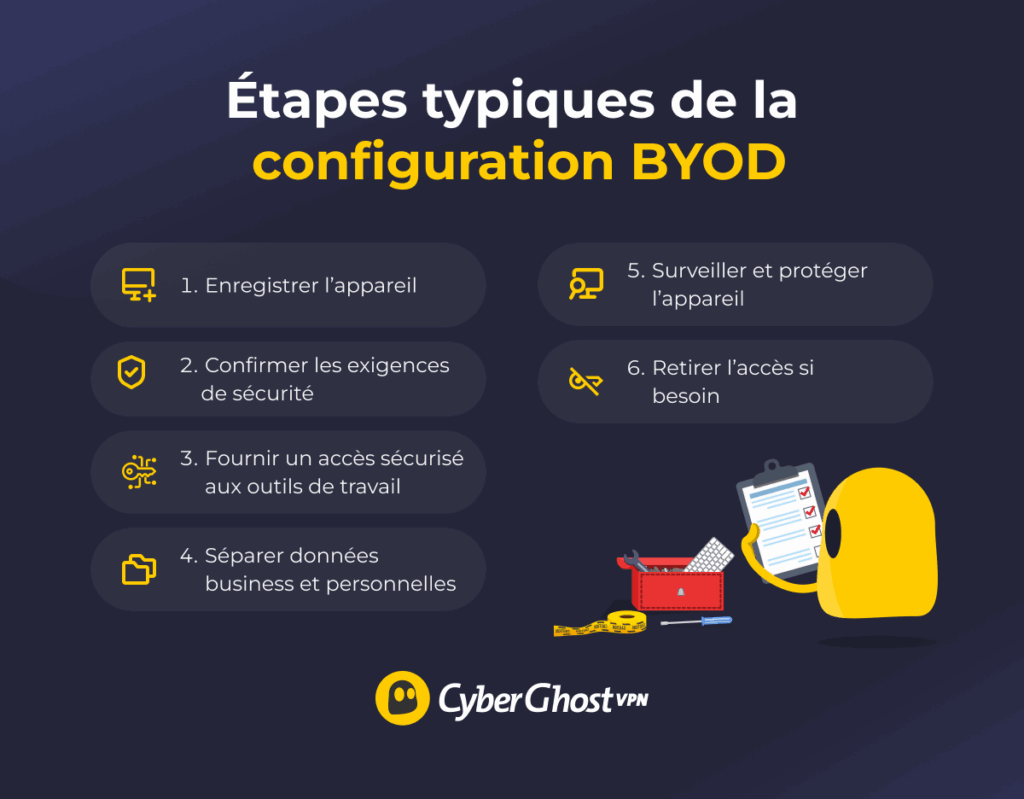

Autoriser le BYOD ne se résume pas à permettre aux collaborateurs d’utiliser leurs propres téléphones ou ordinateurs portables sans restriction. Un processus sous-jacent sécurise les données de l’entreprise tout en offrant aux collaborateurs la flexibilité souhaitée. Voici un aperçu du fonctionnement du BYOD.

- Enregistrer l’appareil. Avant qu’un collaborateur puisse utiliser son appareil personnel à des fins professionnelles, celui-ci doit être ajouté à la liste des appareils autorisés de l’entreprise. Cela permet à l’entreprise de connaître le propriétaire de l’appareil et garantit que seuls les appareils autorisés peuvent accéder aux systèmes de l’entreprise.

- Vérifier et mettre en œuvre les exigences de sécurité. Les appareils personnels doivent respecter les normes de sécurité de base. Cela implique souvent d’utiliser un mot de passe ou un code PIN robuste, de maintenir les logiciels à jour, d’activer le chiffrement, et d’éviter les appareils rootés ou jailbreakés. Certaines entreprises peuvent exiger une application de sécurité minimale pour protéger les données professionnelles.

- Sécuriser l’accès aux outils de travail. Une fois l’appareil approuvé, les collaborateurs peuvent accéder à leur messagerie, au stockage cloud et aux autres applications professionnelles. Les entreprises ajoutent généralement des mesures de sécurité supplémentaires, telles que l’authentification multifacteurs ou une connexion sécurisée, pour sécuriser les données, même sur les réseaux Wi-Fi publics.

- Séparer les données professionnelles et personnelles. Pour séparer les données de l’entreprise des fichiers personnels, les entreprises créent souvent un espace de travail protégé sur l’appareil. Il peut s’agir d’un dossier sécurisé ou d’une application contenant les emails, documents et outils professionnels.

- Assurer une surveillance et une protection continues. Les entreprises vérifient que les paramètres de sécurité sont toujours en place, que les applications sont à jour et qu’aucune activité suspecte n’est détectée. En cas de perte d’un appareil ou si une activité suspecte est constatée, l’accès peut être suspendu afin de protéger les données.

- Supprimer l’accès lorsque nécessaire. Si un collaborateur quitte l’entreprise ou cesse d’utiliser son appareil à des fins professionnelles, l’accès est supprimé et seules les données professionnelles sont effacées. Les données personnelles restent sur l’appareil.

Principaux avantages du BYOD

-

- Réduction des coûts et amélioration de l’efficacité : les entreprises économisent environ 300 à 350 dollars par collaborateur et par an, et près de 68 % d’entre elles constatent une amélioration de leur productivité après l’adoption du BYOD.

- Des collaborateurs plus satisfaits et plus flexibles : les collaborateurs peuvent utiliser les appareils de leur choix, ce qui rend leur travail quotidien plus facile et plus confortable. Une étude de marché de 2024 a révélé que les entreprises qui adoptent le BYOD constatent une augmentation de plus de 50 % de la satisfaction de leurs collaborateurs.

- Accès à des technologies plus récentes et plus performantes : les collaborateurs renouvellent souvent leurs appareils personnels plus fréquemment que l’entreprise. Ils peuvent ainsi utiliser des technologies plus récentes et plus rapides sans engendrer de coûts supplémentaires pour l’entreprise.

- Intégration plus rapide et mise à l’échelle simplifiée : les nouveaux collaborateurs peuvent démarrer immédiatement sur leurs appareils, ce qui permet à l’entreprise de se développer sans avoir à investir constamment dans de nouveaux équipements.

- Sécurité renforcée et protection de la vie privée : les outils BYOD modernes séparent les données de l’entreprise des fichiers personnels, protégeant ainsi les informations professionnelles et la vie privée des individus.

- Meilleure continuité d’activité : en cas d’impossibilité d’accéder au bureau ou de perturbations, les collaborateurs peuvent continuer à travailler depuis leurs appareils personnels sans interruption.

Risques de sécurité courants liés au BYOD

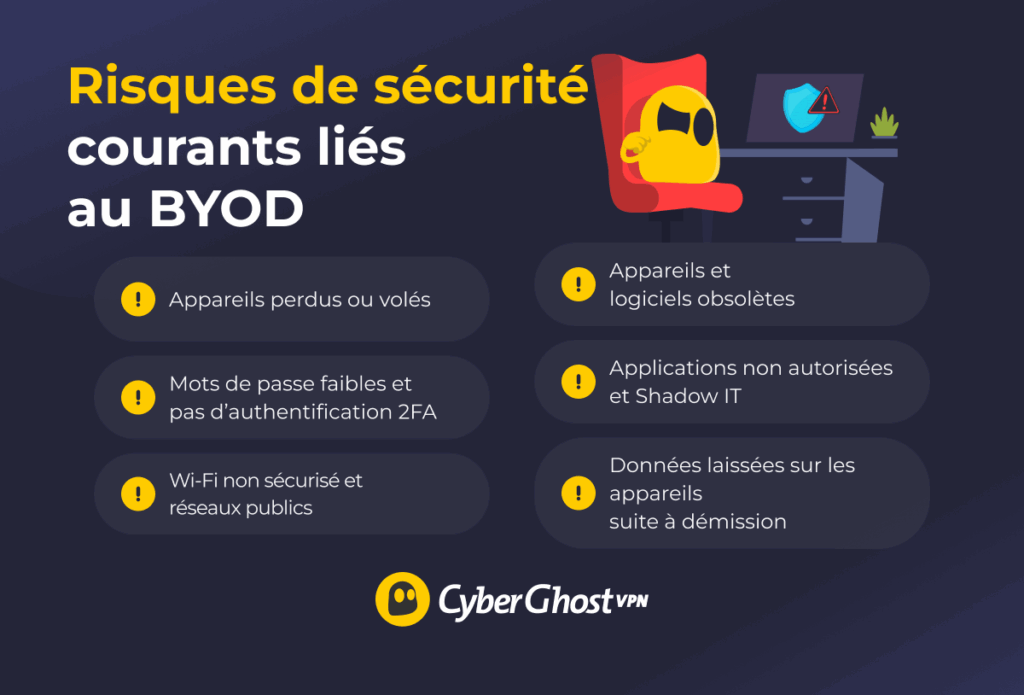

Le BYOD offre flexibilité et productivité, mais sans mesures de protection adéquates, il peut également engendrer des failles de sécurité. Voici les risques de sécurité les plus courants liés au BYOD et comment les prévenir.

Appareils perdus ou volés

Les appareils personnels sont faciles à égarer, ce qui représente l’un des principaux risques liés au BYOD. Lorsqu’ils sont utilisés à des fins professionnelles, les téléphones, tablettes et ordinateurs portables stockent fréquemment des emails, des fichiers, des mots de passe enregistrés et des identifiants d’applications. Toute personne qui s’empare de l’appareil, qu’il soit perdu ou volé, pourrait potentiellement accéder à ces informations.

Une enquête menée en 2025 auprès de décideurs informatiques aux États-Unis et en Europe a révélé que 27 % d’entre eux ont déclaré que leur entreprise avait subi une fuite de données suite au vol d’un appareil. Des paramètres de sécurité insuffisants peuvent exposer des données, même sur un appareil verrouillé. Si l’appareil n’est pas chiffré, utilise un mot de passe de verrouillage faible ou conserve des applications professionnelles ouvertes, une personne qui le trouve peut accéder aux emails et fichiers synchronisés ou réutiliser les sessions enregistrées. Si les identifiants enregistrés sont accessibles, la personne en possession de l’appareil volé peut également tenter de se connecter à d’autres systèmes de l’entreprise.

Le risque ne se limite pas au vol. Nous oublions nos appareils dans un taxi, dans un café, nous les perdons en voyage, ou quelqu’un d’autre les prend par inadvertance. Un seul appareil non sécurisé suffit à exposer des données professionnelles sensibles.

Mots de passe faibles et absence d’authentification multifacteur

Les mots de passe faibles ou réutilisés constituent l’un des moyens les plus simples pour les pirates d’accéder aux comptes. En effet, une étude de Cloudflare a révélé que 41 % des connexions réussies impliquaient des mots de passe compromis, ce qui démontre la fréquence à laquelle les identifiants volés ou réutilisés circulent déjà.

Les appareils personnels sont particulièrement vulnérables, car on privilégie souvent la facilité d’utilisation à la sécurité. Si un collaborateur utilise systématiquement le même mot de passe simple, une intrusion dans ses comptes personnels peut donner aux pirates un accès direct aux systèmes de l’entreprise.

Sans authentification multifacteurs, un mot de passe volé ou deviné suffit souvent à accéder aux données sensibles de l’entreprise. Ce type d’authentification ajoute une seconde étape de vérification, comme un code ou une empreinte digitale, et bloque la plupart des tentatives d’accès non autorisé, même si le mot de passe est compromis. Sans elle, les attaques par mot de passe sont beaucoup plus faciles et ont bien plus de chances de réussir.

Réseaux Wi-Fi non sécurisés et réseaux publics

Les collaborateurs utilisent souvent le Wi-Fi public gratuit dans les cafés, les aéroports ou les hôtels sans se rendre compte des risques que représentent ces réseaux. Des pirates peuvent surveiller le trafic, créer de faux points d’accès d’apparence légitime ou tenter des attaques de type « homme du milieu ». Si un appareil se connecte et que les données ne sont pas correctement chiffrées, des informations sensibles, notamment les identifiants de connexion, peuvent être compromises. Même des actions simples comme consulter ses emails ou ouvrir des fichiers dans le cloud peuvent permettre aux pirates de s’introduire dans le système.

Zimperium affirme avoir recensé plus de 5 millions de réseaux Wi-Fi publics non sécurisés dans le monde en 2025, et 33 % des utilisateurs se connectent encore à des réseaux ouverts.

Appareils et logiciels obsolètes

Les appareils anciens et les logiciels obsolètes représentent des risques de sécurité majeurs dans tout environnement BYOD. Lorsque les collaborateurs négligent les mises à jour de leurs téléphones, ordinateurs portables ou applications, ils passent à côté de correctifs de sécurité importants qui corrigent des failles connues. Le rapport « 2025 Data Breach Investigations » de Verizon montre que les attaquants exploitent davantage les failles connues : l’exploitation de vulnérabilités a été constatée dans 20 % des violations, soit une augmentation de 34 % par rapport à l’année précédente.

Les appareils qui ne reçoivent plus de mises à jour sont encore plus vulnérables, car de nouvelles menaces apparaissent constamment. Dès qu’un appareil cesse de bénéficier de correctifs de sécurité, les attaquants peuvent exploiter des failles bien documentées pour s’y introduire avec un minimum d’efforts. Cela fait du matériel obsolète l’un des risques les plus prévisibles et les plus faciles à prévenir liés au BYOD.

Applications non autorisées et Shadow IT

Les collaborateurs qui utilisent des applications de messagerie personnelle, de partage de fichiers ou de stockage non autorisées peuvent exposer les données de l’entreprise à des menaces de sécurité. Ces applications manquent souvent de chiffrement adéquat ou stockent les données sur des serveurs non sécurisés, ce qui facilite la fuite ou l’utilisation abusive des données sensibles de l’entreprise. Même les applications les plus connues peuvent présenter des risques si l’entreprise ne contrôle pas la manière dont elles gèrent ou stockent les fichiers de travail.

Fuites de données lors du départ de personnes de l’entreprise

Environ 20 % des entreprises ont subi une fuite de données liée à un ancien collaborateur, souvent parce que l’accès ou les données n’ont pas été entièrement supprimés lors du départ de ce dernier. Lorsque des collaborateurs quittent l’entreprise mais conservent des emails, des fichiers ou des applications professionnelles sur leurs appareils personnels, des données sensibles peuvent rester exposées. Même si l’accès au système est révoqué, les données stockées peuvent demeurer accessibles. Si ces données sont ultérieurement partagées, copiées ou mal utilisées, cela peut entraîner de graves fuites de données pour l’entreprise.

Comment réduire ces risques de sécurité liés au BYOD

Gérer les risques liés au BYOD ne consiste pas à verrouiller complètement les appareils personnels. Il s’agit de définir des normes claires pour que les collaborateurs puissent travailler sereinement tout en protégeant les données de l’entreprise. Les étapes ci-dessous s’appuient les unes sur les autres, pour constituer une stratégie de sécurité BYOD complète.

-

- Sécurisez votre et préparez-vous à la perte ou au vol : définissez un mot de passe ou un code PIN robuste, activez le verrouillage automatique de l’écran et le chiffrement complet de l’appareil. Utilisez des outils de gestion des appareils mobiles (MDM) lorsqu’ils sont disponibles pour verrouiller ou effacer les données professionnelles en cas de perte de l’appareil.

- Renforcez l’authentification : utilisez des mots de passe uniques et complexes et activez l’authentification multifacteurs pour tous vos comptes professionnels. Ce type d’authentification ajoute une deuxième étape de vérification qui bloque la plupart des tentatives d’accès non autorisé.

- Protégez vos données sur tous les réseaux : évitez d’utiliser les réseaux Wi-Fi publics pour le travail. Lorsqu’un réseau sécurisé n’est pas disponible, utilisez un VPN fiable tel que CyberGhost VPN pour chiffrer votre connexion et protéger vos emails, fichiers et identifiants de connexion.

- Gardez vos appareils à jour : installez les mises à jour du système d’exploitation et des applications dès qu’elles sont disponibles. Les mises à jour corrigent les vulnérabilités connues. Les appareils qui ne reçoivent plus de mises à jour de sécurité ne doivent pas accéder à des données sensibles.

- Contrôlez les applications qui gèrent les données de l’entreprise : accédez aux données professionnelles uniquement via les applications et services approuvés. Cela permet d’éviter que les données sensibles ne se retrouvent sur des supports de stockage non protégés, des extensions à risque ou des outils de partage de fichiers non sécurisés.

- Supprimez les données et les accès lors de la fermeture d’un compte : révoquez les autorisations du compte dès qu’un appareil cesse d’être utilisé à des fins professionnelles. Utilisez des outils MDM pour supprimer uniquement les données professionnelles tout en préservant les données personnelles.

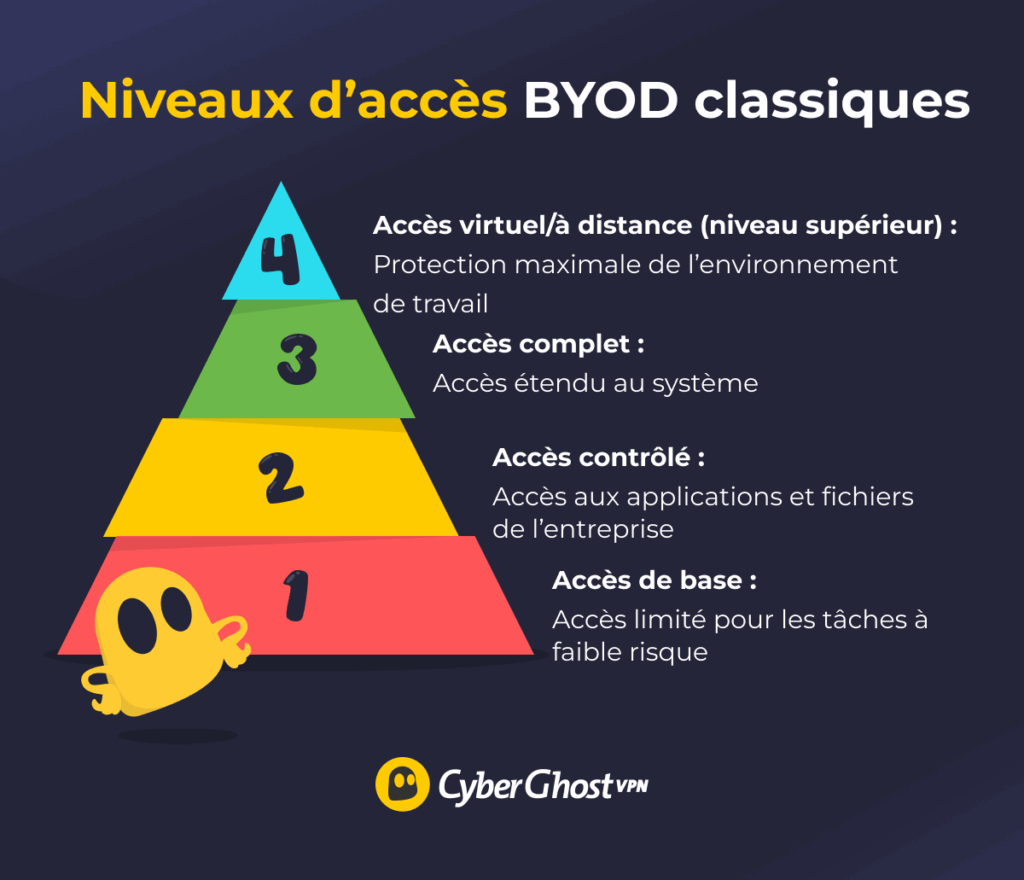

Quels sont les niveaux d’accès BYOD ?

Tous les collaborateurs n’ont pas besoin d’un accès complet aux systèmes de l’entreprise lorsqu’ils utilisent leur appareil personnel. Définir différents niveaux d’accès vous permet de protéger les données sensibles tout en simplifiant le travail de votre équipe.

-

- Accès de base : autorisez les tâches simples et à faible risque, comme la consultation des emails ou du calendrier. Aucune donnée d’entreprise n’est stockée sur l’appareil. Il s’agit donc d’une première étape sûre pour le BYOD.

- Accès contrôlé : autorisez l’utilisation des applications et des fichiers de l’entreprise, mais exigez des mesures de sécurité. Assurez-vous que les appareils sont enregistrés, chiffrés et gérés afin de séparer les données professionnelles des données personnelles.

- Accès complet : n’accordez l’accès aux systèmes de l’entreprise et aux données sensibles que lorsque des mesures de sécurité robustes sont en place. Utilisez l’authentification multifacteur, les contrôles de conformité et l’effacement à distance pour protéger les données.

- Accès virtuel ou à distance (facultatif) : utilisez des bureaux virtuels sécurisés ou des plateformes cloud pour le travail afin que les données de l’entreprise ne soient jamais stockées sur des appareils personnels. Cette option est particulièrement adaptée aux consultants ou aux personnes occupant des postes à haute responsabilité en matière de sécurité.

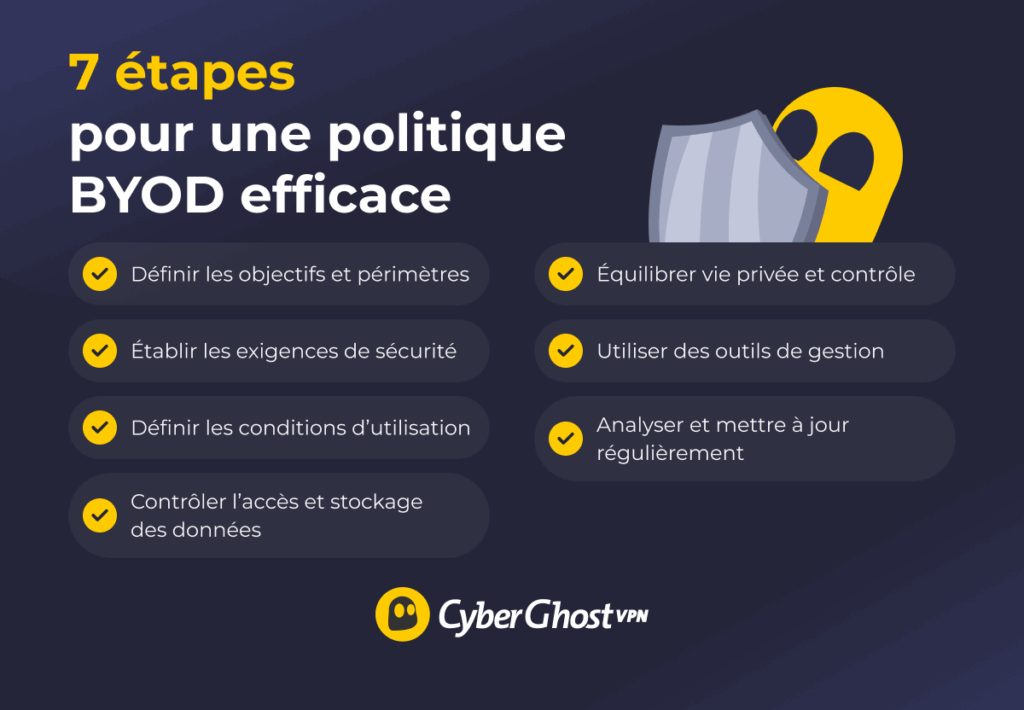

Comment élaborer et mettre correctement en œuvre une politique BYOD efficace

Une politique de sécurité BYOD est un ensemble de règles expliquant comment les collaborateurs peuvent utiliser leurs appareils personnels en toute sécurité à des fins professionnelles. Elle définit les appareils autorisés, les mesures de sécurité à respecter et la manière dont les données de l’entreprise doivent être protégées. L’objectif est de préserver la flexibilité du travail tout en protégeant les données de l’entreprise.

Une bonne politique permet de sécuriser les données de l’entreprise tout en permettant aux collaborateurs d’utiliser leurs appareils personnels confortablement. Voici comment parvenir efficacement à ce juste milieu :

-

- Définissez l’objectif et le champ d’application. Expliquez la raison d’être de cette politique, à qui elle s’applique et quels appareils sont autorisés. Précisez à quelles données les collaborateurs peuvent accéder et quelles activités sont restreintes.

- Établissez des exigences de sécurité claires. Exigez des mots de passe robustes, le chiffrement des appareils, le verrouillage de l’écran, des mises à jour régulières et l’authentification multifacteurs. Ces mesures de base permettent de prévenir les problèmes de sécurité les plus courants.

- Décrivez les utilisations autorisées et restreintes. Listez les applications et services approuvés et indiquez clairement que les collaborateurs ne doivent pas enregistrer de données d’entreprise sur un support de stockage personnel ni utiliser de réseaux Wi-Fi publics non sécurisés sans protection.

- Contrôlez l’accès aux données et leur stockage. Exigez des connexions sécurisées via des VPN ou des applications gérées, et empêchez le stockage ou le partage de données professionnelles en dehors des systèmes approuvés par l’entreprise. La fonctionnalité de split tunneling de CyberGhost VPN simplifie cette gestion en acheminant uniquement le trafic professionnel via le VPN chiffré tout en séparant l’activité personnelle, protégeant ainsi les données de l’entreprise sans ralentir l’appareil.

- Trouvez un équilibre entre confidentialité et contrôle. Faites preuve de transparence sur ce que l’entreprise peut gérer. La politique doit protéger les données de l’entreprise sans permettre l’accès aux fichiers, photos ou messages personnels.

- Utilisez des outils de gestion. Mettez en œuvre des outils de sécurité pour faire respecter les règles, séparer les données professionnelles des données personnelles et sécuriser à distance les appareils perdus.

- Formez les collaborateurs. Proposez de courtes sessions de formation sur l’utilisation sécurisée des appareils, l’identification des risques et le signalement rapide des appareils perdus ou volés.

- Analysez et mettez à jour régulièrement. Revoyez la politique au moins une fois par an afin de tenir compte des nouveaux appareils, menaces et technologies.

Solutions de sécurité BYOD de base

Une politique BYOD est optimale lorsqu’elle s’appuie sur les technologies appropriées. Les outils de sécurité contribuent à automatiser l’application des règles, à simplifier la conformité et à protéger les données de l’entreprise sans alourdir la charge des collaborateurs. Les solutions clés suivantes renforcent tout cadre BYOD :

-

- Gestion des applications mobiles : se concentre sur la protection d’applications professionnelles spécifiques plutôt que sur celle de l’appareil dans son ensemble. Garantit la sécurité des données de l’entreprise tout en respectant la vie privée des utilisateurs.

- Conteneurisation : crée un « espace de travail » sécurisé sur les appareils personnels, séparant les données professionnelles des fichiers personnels. Cela permet au service informatique de supprimer les données de l’entreprise sans affecter le contenu personnel.

- Virtual Desktop Infrastructure (VDI) : permet aux collaborateurs de travailler dans un environnement virtuel sécurisé hébergé sur les serveurs de l’entreprise. Aucune donnée de l’entreprise n’est stockée localement sur les appareils personnels.

- Gestion des appareils mobiles (MDM) : offre aux équipes informatiques un contrôle total sur les appareils des collaborateurs. Elles peuvent appliquer des règles de mot de passe, activer le chiffrement, déployer des mises à jour de sécurité et verrouiller ou effacer à distance les appareils perdus.

- VPN : chiffrez les connexions entre les appareils personnels et les systèmes de l’entreprise, notamment lors de l’utilisation de réseaux publics ou distants.

Un politique BYOD simple, sécurisée et durable

Autoriser l’utilisation d’appareils personnels au travail est une solution pratique et judicieuse, mais elle ne fonctionne correctement que si elle est mise en œuvre en toute sécurité. Les meilleures politiques BYOD sont simples, cohérentes et équitables. Nul besoin d’outils complexes ni d’une immense équipe informatique pour y parvenir. Il vous suffit de règles claires et de quelques bonnes pratiques de sécurité éprouvées, respectées par toutes et tous.

L’un des ajouts les plus efficaces est un VPN. Il protège les données de l’entreprise lorsque les collaborateurs se connectent depuis leur domicile, un réseau Wi-Fi public ou tout autre réseau non sécurisé. CyberGhost VPN est la solution idéale, car il est facile à utiliser, compatible avec tous les appareils les plus courants, et crée une connexion chiffrée qui protège les données professionnelles. Vous pouvez également le tester vous-même grâce à notre garantie de remboursement de 45 jours.

FAQ

Qu’est-ce que le BYOD ?

BYOD veut dire Bring Your Own Device (« Apportez votre propre appareil »). Il s’agit d’un système où les collaborateurs utilisent leurs téléphones, ordinateurs portables ou tablettes personnels pour accéder aux systèmes professionnels tels que la messagerie, les applications et les fichiers, au lieu de dépendre du matériel fourni par l’entreprise.

Quels sont les principaux problèmes de sécurité liés au BYOD ?

Les principaux problèmes de sécurité liés au BYOD incluent la perte ou le vol d’appareils, les mots de passe faibles, les réseaux Wi-Fi non sécurisés, les logiciels obsolètes et l’utilisation d’applications non approuvées. Il existe également un risque que des données professionnelles restent sur un appareil personnel lorsqu’un collaborateur quitte l’entreprise.

Quel est l’impact du BYOD sur la cybersécurité des organisations ?

L’utilisation des appareils personnels (BYOD) a un impact sur la cybersécurité en multipliant les appareils connectés aux réseaux d’entreprise. Chaque appareil devient une cible potentielle pour les pirates informatiques s’il n’est pas correctement sécurisé. Les téléphones et ordinateurs portables personnels présentent souvent des paramètres de sécurité différents, et tous ne sont pas à jour ou protégés par des mots de passe robustes ou des logiciels antivirus. Ces failles facilitent la propagation de menaces telles que les malwares, le phishing ou les fuites de données.

Comment les VPN peuvent-ils améliorer la sécurité sur les appareils BYOD ?

Les VPN renforcent la sécurité des appareils personnels (BYOD) en chiffrant la connexion entre l’appareil et les systèmes de l’entreprise. Cela protège les données sensibles des pirates informatiques, notamment sur les réseaux Wi-Fi publics ou non sécurisés. Un VPN masque également l’adresse IP de l’utilisateur et sécurise les données envoyées et reçues, réduisant ainsi les risques d’interférence ou d’accès non autorisé.

Le BYOD est-il sécurisé pour les environnements de travail à distance ?

Oui, l’utilisation d’appareils personnels (BYOD) peut être sécurisée pour le télétravail si des mesures de sécurité appropriées sont mises en place. Les collaborateurs doivent utiliser des mots de passe robustes, maintenir leurs appareils à jour et se connecter via des réseaux sécurisés avec un VPN. Les entreprises doivent appliquer des politiques BYOD claires, exiger le chiffrement des données et utiliser des outils comme la gestion des appareils mobiles pour surveiller et protéger les données professionnelles. Grâce à ces mesures, les appareils personnels peuvent être utilisés en toute sécurité pour le télétravail.

Quels types d’appareils les collaborateurs peuvent-ils utiliser ?

Les collaborateurs peuvent utiliser divers appareils personnels à des fins professionnelles, conformément à la politique de leur entreprise. Les plus courants sont les smartphones, les tablettes, les ordinateurs portables et parfois les ordinateurs de bureau. Les smartphones servent généralement à communiquer rapidement, à consulter ses emails et à gérer son agenda. Les tablettes sont idéales pour les réunions, la prise de notes et la retouche de documents. Les ordinateurs portables sont le choix privilégié des collaborateurs travaillant à distance ou en mode hybride, car ils permettent d’exécuter l’ensemble des systèmes et applications professionnels.

Combien d’appareils faut-il autoriser par personne ?

Le nombre d’appareils autorisés par personne dépend généralement des besoins et des capacités de sécurité de l’entreprise. La plupart des organisations autorisent entre deux et trois appareils par collaborateur. Par exemple, un collaborateur peut utiliser un smartphone pour les communications internes rapides, un ordinateur portable pour les tâches principales et éventuellement une tablette pour les réunions ou les déplacements.

Laisser un commentaire