SSTP VPNはかつて、オンラインアクティビティを安全かつ確実に保護したいWindowsユーザーにとって頼りになる選択肢でした。これらのVPNはMicrosoftに標準搭載されているSSTP技術を採用しているため、強力な暗号化、Windowsとのスムーズな連携、そして一部のネットワークでも比較的安定して動作する機能で人気を集めていました。

しかし、それ以来VPNの世界は大きく変化しています。現在、多くのVPNがWireGuard®やOpenVPNといった新しいプロトコルを採用しています。これらのプロトコルは、より高速で、透明性が高く、幅広いデバイスに対応しているためです。では、SSTP VPNは今どのような立ち位置にあるのでしょうか。SSTP VPNは、すでに時代遅れで頼りにならない存在なのでしょうか。それとも、今でも活用できる場面があるのでしょうか。次のセクションでは、SSTP VPNの仕組みや、どのような場合に利用するのが適しているのかを解説し、現在主流となっているVPNプロトコルとも比較していきます。

SSTP(セキュア・ソケット・トンネリング・プロトコル)とは?

SSTPはVPNプロトコルの一種で、VPNがデバイスとVPNサーバーの間に安全な接続を確立し、管理するために用いられる方式の一つです。VPNセッション中におけるデータの保護、転送、認証の方法を定義します。

Microsoftは2007年にWindows VistaでSSTPを導入し、Windowsユーザーにシンプルかつ安全なVPN接続手段を提供しました。SSTPはSSL/TLS暗号化を採用しており、これはHTTPSサイトにアクセスする際に、ブラウザの安全性を確保するのと同じ種類の保護技術です。この暗号化によって、インターネットを経由して送信されるデータを第三者に読み取られるのを防ぎます。

SSTPはWindowsに直接組み込まれているため、追加のソフトウェアや複雑な設定なしで利用できます。一方、Linux、macOS、AndroidなどのWindows以外の環境でも、サードパーティ製ツールを使ってSSTPを利用することは可能ですが、これらのOSでは対応状況が十分とはいえず、安定性にもばらつきがあります。

SSTP VPNの仕組み

SSTP VPNに接続すると、通信はSSL/TLSで暗号化されたトンネルを経由して送信されます。この仕組みにより、送信されるデータの内容は秘匿化され、ネットワーク上ではHTTPS通信に似た挙動を示します。では、その流れをステップごとに見ていきましょう。

- 接続リクエスト:VPN接続が開始されると、デバイスはVPNサーバーに対して、安全なSSTPトンネルを確立するためのリクエストを送信します。この通信は、HTTPS通信と同じポート443を使用して行われます。

- セキュアハンドシェイク:VPNクライアント(デバイス上のアプリ)とVPNサーバーは、ハンドシェイクと呼ばれる処理を実行します。TLSハンドシェイクの過程で、サーバーは証明書を提示し、クライアントとサーバーは暗号化設定やセッションキーについて合意します。これにより、サーバーの検証と暗号化ルールの設定が可能になります。この時点から、SSTPはSSL/TLSで暗号化されたトンネル内でデータを転送し、ネットワーク上での傍受から通信を保護します。

- PPPカプセル化:SSTPは通信をPPP(Point-to-Point Protocol)フレームで包み込み、TLSトンネルを通じて伝送します。PPPは、EAPなどによるユーザー認証が行われる部分でもあります。

- データのトンネリング:ウェブサイトの読み込みやメッセージの送信など、送信されるすべての情報は、この暗号化されたトンネルを通じてVPNサーバーに送られます。VPNサーバーはデータを復号化し(再び読み取り可能な状態にし)、宛先へ転送します。ウェブサイトからデバイスに送信されるデータについても、同様のことが起こります。

通信は暗号化されたトンネル内で保護されるため、ネットワーク上の第三者があなたのオンライン上での行動を把握したり、情報を傍受したりすることは困難になります。また、SSTPの通信はHTTPS通信に似ているため、一部のVPNプロトコルがうまく機能しないネットワークでも利用できる場合があります。そのため、職場や学校、ホテルなどの管理されたネットワークやフィルタリングが行われている環境では、SSTPが実用的な選択肢となることがあるでしょう。

SSTPの安全性

SSTPはSSL/TLS暗号化を使用しているため、非常に安全性の高いVPNプロトコルと考えられています。これは、HTTPSウェブサイトを保護するのと同じ技術です。ブラウザに南京錠のアイコンが表示されているサイトにアクセスすると、HTTPSがバックグラウンドでSSL/TLSを使用し、通信のプライバシーを保護していることを意味します。これにより、第三者がメッセージを読み取ったり、パスワードや支払い情報などの機密データを盗み取ったりするのを防ぎます。SSTPはウェブサイトに限らず、デバイス上のすべてのインターネット通信に同様の保護を適用します。

SSTPの最大の問題は、SSTPがクローズドソースであり、Microsoftが所有しているということです。プロトコルはWindows内で保守・更新されていますが、外部の研究者がコードを監査したり、脆弱性がどの程度迅速に修正されているかを検証したりすることはできません。そのためSSTPは、セキュリティコミュニティによって公開の場で検査・テストが行われているWireGuard®やOpenVPNといったオープンソースのプロトコルと比べると、透明性で劣ります。

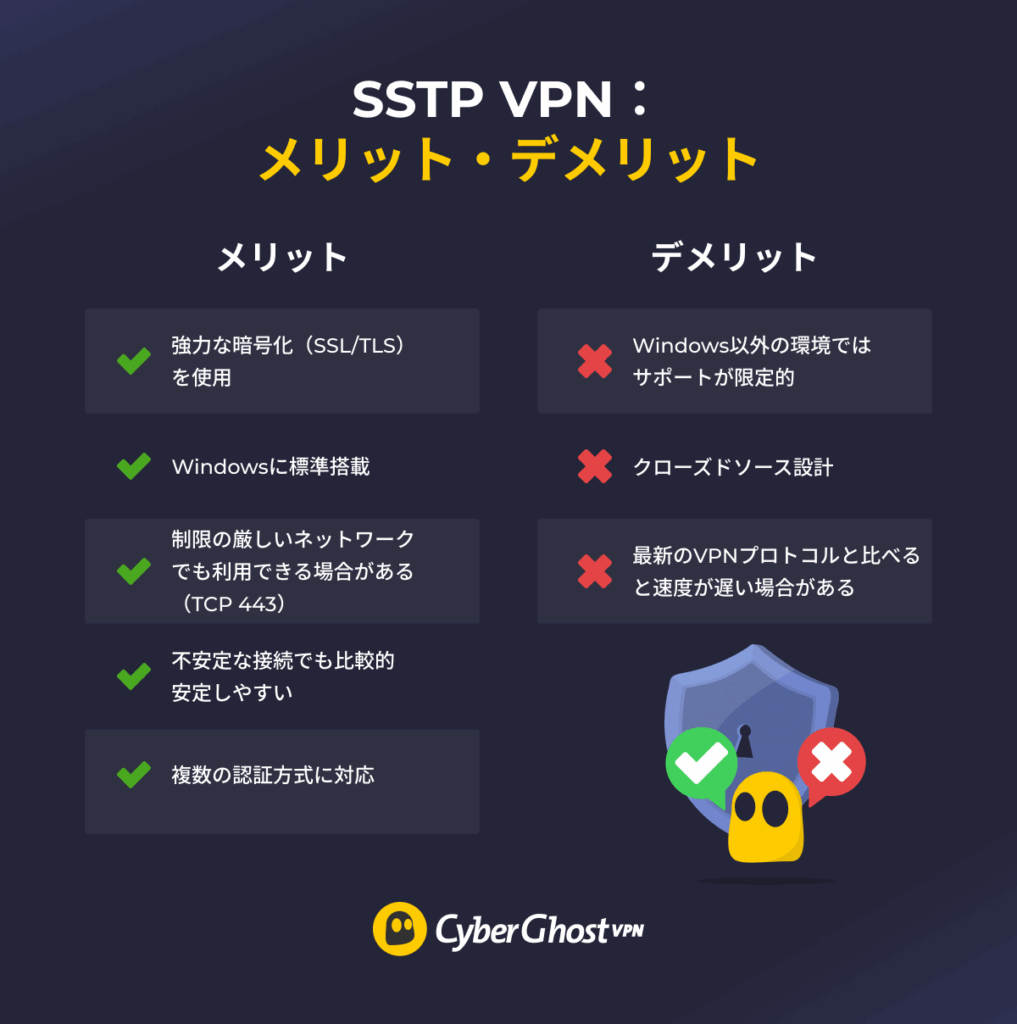

SSTPのメリット・デメリット

SSTPのメリット

-

- 強力な暗号化を使用:SSTPは、SSL/TLS暗号化を採用しており、信頼できないネットワーク上でもデータを非公開にし、第三者による盗み見から保護します。

- Windows連携:Windowsに標準で搭載されているため、追加のドライバーやアプリを用意しなくてもSSTP VPN接続をセットアップできます。

- ファイアウォールを通過しやすい:HTTPS経由で通信するため、一部のネットワークでは接続の干渉を受けにくくなります。

- 不安定なネットワークにも対応:SSTPはネットワークが不安定な場合でも接続を維持できます。これは、TCP上で動作するため、パケットロスに対する耐性が高く、切断を抑えられることがあるからです。ただし、その分速度が低下する可能性もあります。

- 柔軟な認証方式に対応:ユーザー名とパスワードによる認証に加え、証明書を使った認証にも対応しており、個人利用にも企業環境にも適しています。

SSTPのデメリット

-

- 対応OSが限られている:Windowsでは優れたサポートが提供されていますが、Android、Linux、iOS、macOSではサードパーティ製ツールによる手動設定が必要で、選択肢も限られます。

- クローズドソースである:外部による監査が行えないため、比較的新しいVPNプロトコルと比べると、透明性の面で懸念があります。

- 新しいプロトコルより速度が出にくい:比較的古く処理負荷の大きい暗号化方式を採用し、TCPに依存しているため、オーバーヘッドが発生します。WireGuard®などの新しいプロトコルは、より軽量で高速に動作するよう設計されています。

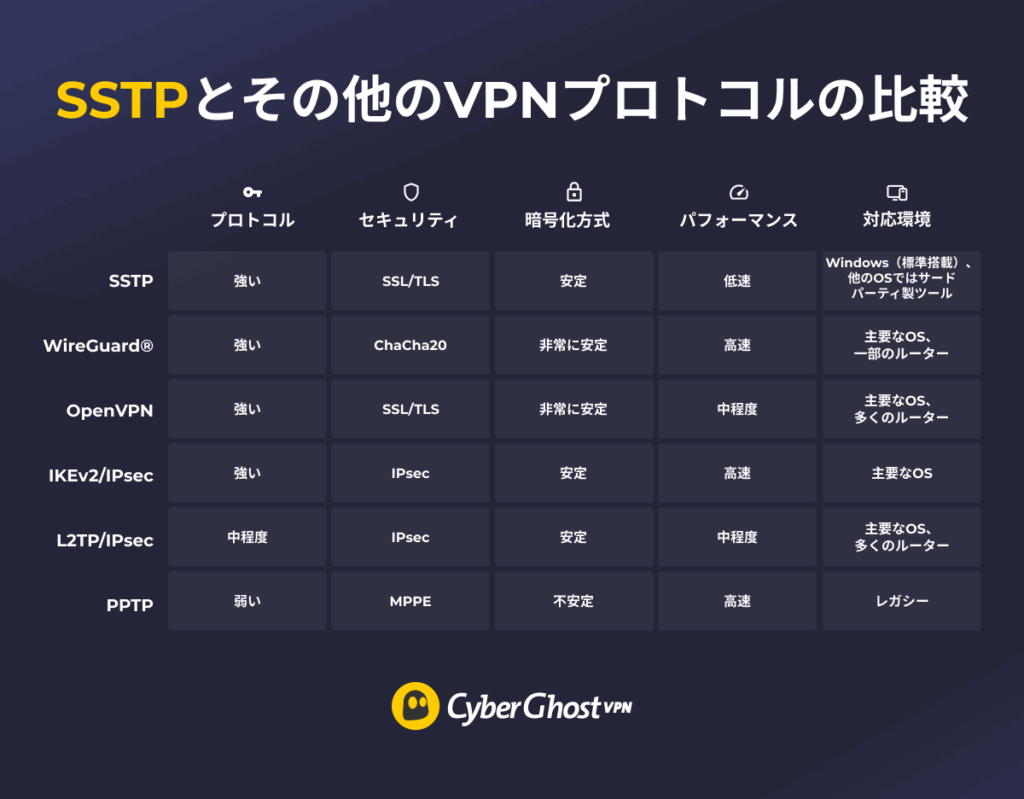

SSTPとその他のVPNプロトコルの比較

SSTPとWireGuard®

WireGuard®は、業界で急速に普及している新しいVPNプロトコルです。最新の暗号化技術を採用し、軽量な設計で、高速通信を実現します。一方、SSTPは高い安全性を備えてはいるものの、比較的古いプロトコルであるため、通常は最新のプロトコルよりも動作が遅くなります。WireGuard®のもう一つの利点は、すべての主要なOSで利用でき、現在多くのVPN事業者に対応している点です。

SSTPがクローズドソースであるのに対し、WireGuard®はオープンソースのため、監査が容易になっています。その内部の仕組みは、外部のサイバーセキュリティ専門家によって確認できます。つまり透明性が高く、プライバシーを重視する用途に適しているのです。ただし、比較的新しいプロトコルであることから、一部のレガシー(古い)システムには対応していない場合があります。

SSTPとOpenVPN

SSTPとOpenVPNは、どちらも安全性と安定性に優れ、SSL/TLS暗号化を基盤として構築されています。しかし、OpenVPNはオープンソースであり、コードが公開されているため、セキュリティ専門家による継続的なレビューが行われているのが、異なる点です。SSTPはMicrosoftが所有しているため、アップデートや内部動作はMicrosoftのみが管理しています。

SSTPは安定したパフォーマンスを提供しますが、比較的古く、処理負荷の大きい設計のため、一般的に最新のVPNプロトコルよりも動作が遅くなります。OpenVPNは高速に動作する場合もありますが、設定やサーバーとの距離によって速度が左右されるため、WireGuard®より遅くなることも少なくありません。総合的に見ると、OpenVPNはオープンソース開発によって、より高い透明性、幅広いデバイスへの対応、そして一貫した最適化が実現されています。

SSTPとIKEv2/IPsec

IKEv2/IPsecとSSTPは、どちらも強力な暗号化と安定した接続を提供しますが、それぞれ得意とする分野が異なります。IKEv2/IPsecは速度とモビリティを重視して設計されており、ネットワークを切り替えた際にもすぐに再接続できるのが特徴です。

一方、SSTPはTCP上で動作するため、接続が切り替わったときにトンネルを再確立する必要があり、こうした切り替えにはあまり向いていません。つまり、安全性は高いものの、基本的にパフォーマンス面ではIKEv2/IPsecに劣るのです。また、SSTPはWindows環境での利用に適しているのに対し、IKEv2/IPsecはすべての主要なOSに幅広く対応しています。

SSTPとL2TP/IPsec

L2TP/IPsecは、二重カプセル化を使用する比較的古いプロトコルで、通信のトンネリングと暗号化を別々のステップで行います。この追加のオーバーヘッドにより、SSTPより速度が低下しやすく、一部のネットワークでは効率が落ちる場合もあります。一方、SSTPは一般的により高速で、さまざまな接続環境でより安定して動作します。

L2TP/IPsecのもう一つの利点は、幅広い互換性です。L2TP/IPsecは、現在主流となっているOSで動作する多くのデバイスに、簡単に設定できます。ただし、プロトコル自体が古く、最新のVPNプロトコルと比べてデメリットもあることから、徐々に利用されなくなりつつあります。

SSTPとPPTP

PPTP(Point-to-Point Tunneling Protocol)は、初期に登場したVPNプロトコルの一つです。現在では、安全性が低く、時代遅れのプロトコルと見なされています。PPTPによる暗号化は最新のツールで解読される可能性があり、プライバシー保護には適していません。そのため、現在のVPN事業者でこのプロトコルを引き続きサポートしていることはほとんどありません。

Microsoftは、PPTPのより安全な後継としてSSTPを導入しました。SSTPは最も汎用性の高いプロトコルではありませんが、はるかに強力な保護を提供します。PPTPは構造がシンプルな分、依然として高速に動作しますが、その速度はセキュリティをほとんど犠牲にしたものです。

結論:SSTPは今も使えるもののやや時代遅れのプロトコル

SSTPは、今でもWindowsユーザーにとっては信頼できるVPNであり、制限の厳しいネットワークでも動作しやすい点は明確な強みです。しかし、設計の古さやパフォーマンスの遅さ、透明性の低さ、そしてWindows以外の環境でのサポートが弱い点などから、現在では最新の代替手段と比べると見劣りする部分があります。

OpenVPN、WireGuard®、IKEv2/IPsecといった新しいVPNプロトコルは、より高速で、互換性が高く、セキュリティ対策の可視性も優れています。CyberGhost VPNは、こうした先進的なプロトコルをすべての主要なOSに対応させており、高速な通信、強力な暗号化、そしてより信頼性の高いプライバシー保護を提供します。45日間の返金保証が付いているため、実際に試しながら自分に合うかどうかを確認できるのも利点です。

よくある質問

SSTPとは何ですか?VPNでどう機能しますか?

SSTP(セキュア・ソケット・トンネリング・プロトコル)は、Microsoftが開発したVPNプロトコルです。SSL/TLS暗号化を使用して、デバイスとVPNサーバーの間に安全な暗号化トンネルを構築します。この技術は、ウェブブラウザ内のHTTPSウェブサイトの保護にも使用されています。また、HTTPS通信を許可するファイアウォールであれば、多くの場合そのまま通過できます。

SSTPはPPTPやL2TP/IPsecよりも安全ですか?

はい、SSTPはPPTPやL2TP/IPsecよりも安全です。PPTPは非常に古く脆弱な暗号化を使用している一方、L2TP/IPsecは一定の安全性を備えているものの、ファイアウォールとの相性が悪い場合もあります。現在では、OpenVPNやWireGuard®といった新しいプロトコルが、最新のVPN環境では主流となっています。

SSTP VPNはファイアウォールを通過できますか?

SSTPは、ファイアウォールを通過しやすいよう設計されています。HTTPS通信と同じポート443で実行されるため、多くのファイアウォールではSSTPの通信を通常の安全なウェブ通信として扱います。その結果、一部の管理されたネットワークでも安定して動作するのです。

SSTPはWindows以外のOSにも対応していますか?

Linux、macOS、Androidなど、Windows以外のOSでもSSTPは限定的に利用できます。ただし、多くの場合は手動設定やサードパーティ製ツールが必要です。SSTPは主にWindows向けに設計されており、Windows環境では標準機能として完全に連携されています。

SSTP VPNを使用するメリットとデメリットは何ですか?

SSTPの主なメリットは、強力な暗号化とWindows環境での安定したパフォーマンス、そして高いファイアウォール耐性です。一方、デメリットとしては、Windows以外のデバイスでの対応が限られていること、最新のVPNプロトコル(OpenVPNやWireGuard®)と比べて速度が遅いこと、そしてクローズドソース設計である点が挙げられます。

SSTP VPNに接続するにはどうすればよいですか?

Windowsでは、SSTPはOSに標準搭載されているVPNクライアント(設定 > ネットワークとインターネット > VPN)から利用できます。SSTP VPNをセットアップするには、VPNサーバーのアドレスを入力し、プロトコルとしてSSTPを選択し、ログイン情報で認証すれば完了です。Windows以外のOSでは、SSTP接続を確立するためにサードパーティ製ソフトウェアが必要になります。

SSLとSSTPは同じですか?

いいえ、SSLはSSTPと同じものではありません。SSL(セキュア・ソケット・レイヤー)は、Web上で送信されるデータを暗号化するためのセキュリティプロトコルです。一方、SSTP(セキュア・ソケット・トンネリング・プロトコル)は、SSL/TLSを利用して暗号化されたVPNトンネルを構築します。つまり、SSL/TLSはSSTPが利用する技術の一部であり、両者は同一のものではありません。

SSTPはどのポートを使用しますか?

SSTPはTCPポート443を使用します。これは、ウェブブラウザでHTTPSサイトと通信する際に使われるポートと同じです。そのため、職場や公共Wi-Fiなど、標準的なHTTPS通信を許可しているネットワークでは、動作しやすくなります。

SSTPはデフォルトで暗号化を提供しますか?

はい、SSTPはデバイスとVPNサーバー間で送信されるすべてのデータを、SSL/TLS暗号化によって自動的に保護します。これにより、パブリックネットワークや十分に保護されていないネットワークを経由する場合でも、データのプライバシーと安全性が確保されます。

コメントを残す