アカウントへのログイン、メッセージ送信、オンライン決済などのアクションが実行される度に、インターネット上で機密情報が行き来することになります。TLS(Transport Layer Security)は機密情報がサイバー犯罪者、盗聴者、その他悪質な第三者に晒されるのを防ぐための技術です。

TLS(トランスポート層セキュリティ)は、サイバー犯罪者やその他の第三者がデータ通信を改ざんしたり盗聴したりするのを防ぐためバックグラウンドで動作し、ユーザーの端末とウェブサイトやアプリ間のデータ通信を暗号化します。ただし、TLSが保護するのは特定のデータ通信のみであり、端末上すべてのデータ通信を保護するわけではありません。TLSとVPNの仕組み、それぞれの保護対象、両者を併用すべき理由を詳しく見ていきましょう。

TLSとは?

TLSとは、オンライン上のデータ通信のプライバシーと信頼性を確保するために設計された暗号化プロトコルです。「https://」で始まるウェブサイトにアクセスすると、TLSが端末と当該サイト間で送受信されるデータを暗号化します。

TLSには3つの重要なセキュリティ機能があります。

-

- データの暗号化: パスワード、メッセージ、支払い情報など、送受信する情報を解読不能なコードに変換します。

- ウェブサイトの認証: 認証局(CA)と呼ばれる信頼できる組織が発行するデジタル証明書を用いて、ウェブサイトの正当性を確認します。

- データの完全性の維持: 送受信するデータが伝送中に改ざんされていないかを確認します。

これらの重要な保護機能を総合するTLSプロトコルは、インターネットセキュリティの基盤技術の一つとなっています。ウェブブラウザだけでなく、メールサービス、メッセージングアプリ、クラウドシステム、オンライン決済システムでも利用されています。TLSがなければ、サイバー犯罪者がデータを傍受・改ざんし、個人情報や決済情報が流出する恐れがあります。

TLSの仕組みとは?

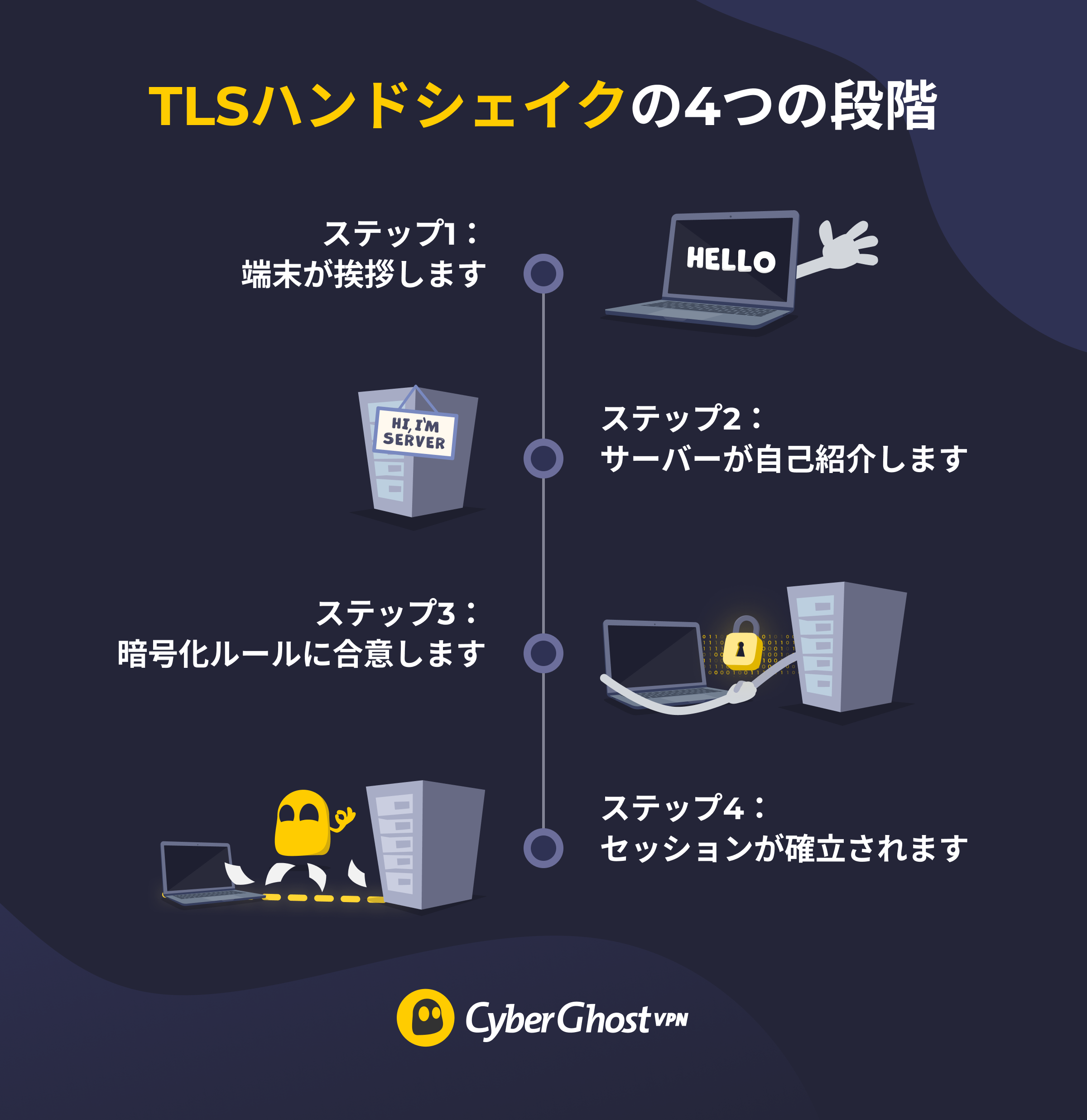

安全なウェブサイトを開く際、端末とサイトのサーバー間で「ハンドシェイク」と呼ばれるプロセスが即座に実行されます。このプロセスは「TLSハンドシェイク」として知られ、端末とサイトの信頼関係を確認し、セッション中のデータ暗号化方法を定義するものです。

ハンドシェイクの段階的な流れは以下の通りです。

- 端末が挨拶する:ウェブサイトにアクセスすると、ブラウザは安全なTLS接続を開始するリクエストを送信します。ブラウザはサイトに対し、対応しているTLSプロトコルのバージョンと使用可能な暗号化アルゴリズムを伝えます。

- サーバーが自己紹介する:ウェブサイトは、自身の身元を証明するデジタル証明書で応答します。

- 暗号化ルールに合意する:証明書が確認されると、ブラウザとサーバーはデータの暗号化方法について合意します。これには、双方の当事者だけが理解できるようにデータを隠す暗号化アルゴリズムの選択肢も含まれます。

- セッションが作成される:サイトを離れるまで全ての通信を暗号化するためにセッションキーが生成・適用されます。

TLSのバージョンとセキュリティ改善の履歴

TLSは、新たなセキュリティ脅威に対処したり、速度と信頼性を向上させるために改善されてきました。バージョン更新の度に暗号化基準が改善され、今日のオンラインデータ保護のあり方を形作ってきました。

TLS 1.0:初期 (1999)

TLS 1.0は、現代のウェブ暗号化の基礎を築いた重要なプロトコルです。セキュアなウェブセッションの動作を標準化し、メッセージ認証やSSLよりも強力な暗号化方式などの機能を導入しました。但し、TLS 1.0は暗号攻撃に対して脆弱となった古い暗号化アルゴリズムに依存していたため、今日の基準では時代遅れとなっています。

TLS 1.1:小規模ながら重要な改善あり (2006)

TLS 1.1は既知の脆弱性を修正するためバージョン1.0を基盤に構築されました。暗号化データブロックのランダム化手法を改善し、攻撃者が特定のパターンを予測するのを防止するための技術を導入しました。厳密には、以前のバージョンの暗号化アルゴリズムにおけるCBC(Cipher Block Chaining)モードでの脆弱性に対処するための防御技術です。TLS 1.0より安全でしたが、間もなくTLS 1.2がリリースされたため、使用期間自体は短めです。

TLS 1.2:長きにわたる標準プロトコル (2008)

TLS 1.2は10年以上にわたりウェブセキュリティの標準として広く使用されました。TLS 1.2ではAES(Advanced Encryption Standard)など、より強力な暗号化方式の使用が可能になりました。AESはデータを複雑なブロックに暗号化する暗号化アルゴリズムで、現在のコンピューターでは総当り攻撃を受けても読解に数十億年かかるほど強固だと言われています。また、TLS 1.2には署名検証機能が追加され、ブラウザが意図した正当なドメインと通信していることを確実に確認できるようになり、悪意のある偽装ドメインとの通信を防ぐ役割もありました。

TLS 1.3:現代の標準プロトコル (2018)

TLS 1.3はTLSプロトコルの最新かつ最強バージョンであり、速度とセキュリティの両方を追求して設計されました。ハンドシェイクのプロセスを合理化し、通信ステップを4段階から2段階に削減しました。また、以前のバージョンで使われていた古くて安全性に欠ける暗号化アルゴリズムを排除して、前方秘匿性(PFS)を保証する現代的な暗号化アルゴリズムに置き換えています。現代の暗号化アルゴリズムでは、サイバー攻撃者が後から何らかの方法で暗号化キーを入手したとしても、過去の通信セッションの復号は不可能となります。

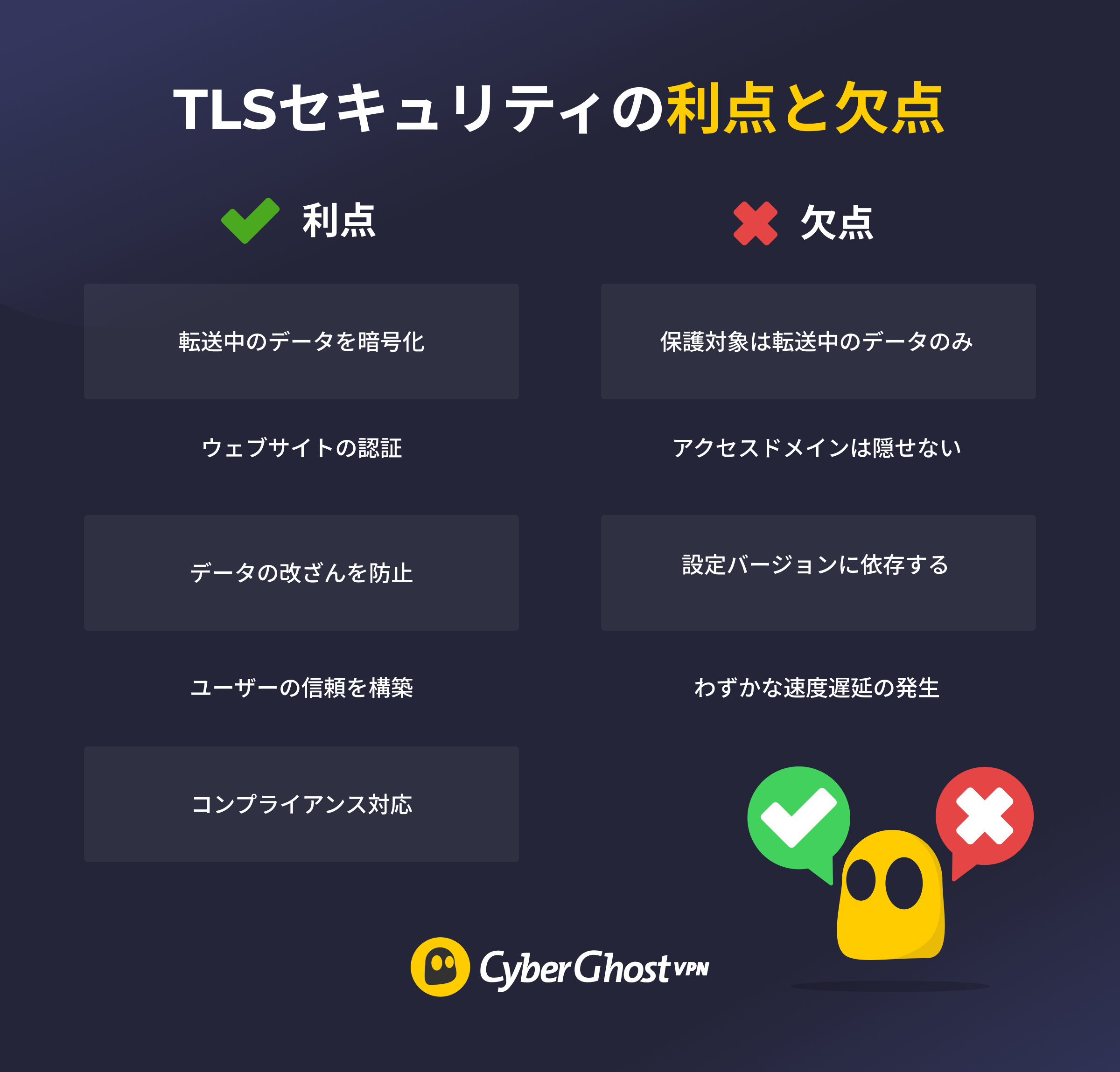

TLSセキュリティの利点と欠点

TLSはウェブブラウザのプライバシー保護を強化できますが、欠点もあります。

TLSセキュリティの主な利点

-

- 転送中のデータを暗号化:端末とウェブサイト間で移動するログイン情報、支払い情報、個人情報などの機密情報を保護します。

- ウェブサイトの認証:証明書を使用して接続先が意図したドメインであることを確認しますので、中間者攻撃の防止策にもなっています。ただし、サイトの信頼性を保証したり、有効な証明書を持つ類似ドメインでのフィッシングを阻止したりするものではありません。

- データ改ざんの防止:転送中のデータパケットを第三者が改ざんしようとする試みを検知、ブロックします。

- 信頼性を構築:ウェブブラウザに鍵アイコンを表示し、サイトの安全性を示します。これによりユーザーは安心して情報を共有できます。

- コンプライアンス対応:GDPR、HIPAA、PCI DSSなどのデータプライバシー法規制に基づく暗号化要件の遵守を支援します。

TLSセキュリティの欠点

-

- 保護対象は転送中のデータのみ:サーバー上で保存・処理されたデータは保護されません。

- アクセスしたドメインは隠せない:オンライン上の行動内容は隠しますが、訪問したドメインは隠さないため、インターネットプロバイダはあなたがアクセスしたすべてのウェブサイトアドレスを確認できます。

- 設定バージョンに依存する:ウェブサイトが脆弱な暗号化設定の古いTLSバージョンを使用している場合、安全性が損なわれます。

- わずかな速度遅延の発生:接続設定時にわずかな遅延が生じますが、TLS 1.3などの新バージョンでは遅延はほとんどありません。

TLS vs SSL vs HTTPS:それぞれの違いとは?

TLS、SSL、HTTPSはしばしば同義語のように扱われますが、これらは同じものではありません。それぞれがオンライン通信の保護において異なる役割を果たしています。

TLS vs SSL

SSL(Secure Sockets Layer)は、インターネットのデータ通信を暗号化するために開発された最初の主要なプロトコルでした。インターネットの初期に安全な接続の基盤を築きましたが、セキュリティ上の欠陥がいくつかありました。TLSは1999年にSSLの後継として導入され、セキュリティがより強力ですが、技術的な呼称が変更された後も、一般的に「SSL証明書」という用語が広く使われ続けています。

SSLとは異なり、TLSは現代の攻撃に耐える強力で効率的な暗号化アルゴリズムを使用しています。また、認証手順を合理化し、高速性と安全性が向上しています。現在、SSLは非推奨となっており、ブラウザやオペレーティングシステムでサポートされなくなりました。

TLS vs HTTPS

HTTPS(Hypertext Transfer Protocol Secure)は単独のプロトコルではなく、既存のHTTP通信をTransport Layer Security (TLS)で暗号化したものです。ブラウザに南京錠や類似のアイコンが表示されている場合、そのサイトがTLSを用いた通信暗号化(HTTPS)を採用していることを意味します。つまり、HTTPSはブラウザとウェブサイト間のデータ送信方法を定義しますが、TLSがその通信を暗号化と認証で保護する仕組みとなっています。

TLSとHTTPSのもう一つの大きな違いは、TLSが様々なアプリケーションで使える点です。例えば、現在ではメールクライアント、VPNアプリケーション、メッセージングアプリで一般的に使用されています。一方、HTTPSはウェブブラウザでのみ動作します。

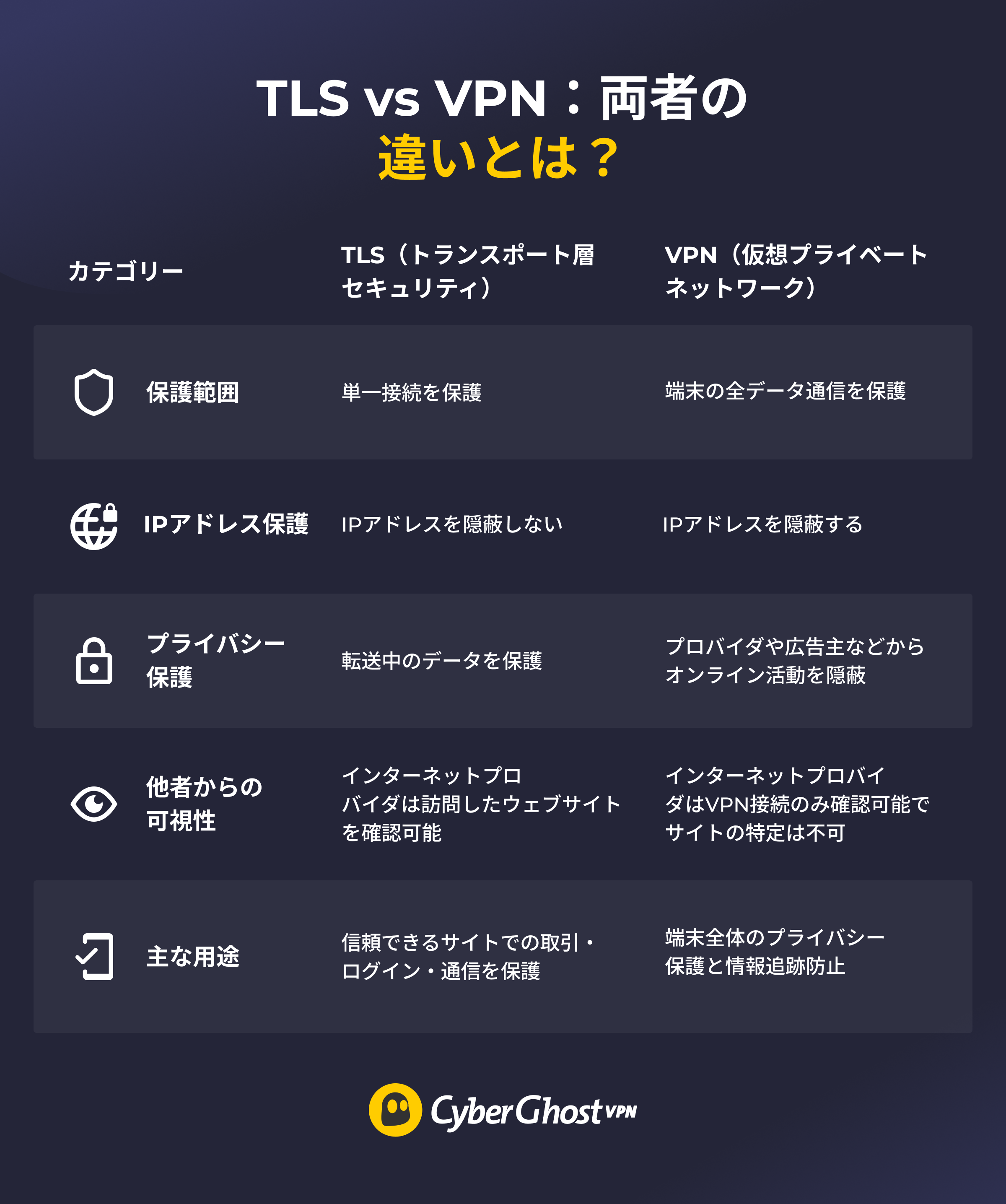

TLS vs VPN:それぞれが保護する対象は?

TLSとVPNはどちらも暗号化技術を用いてオンラインデータを保護しますが、仕組みや目的は異なります。TLSはブラウザとウェブサイト間の特定のデータ通信を保護します。また個別のアプリケーション内で接続を保護するためにも使用できます。一方、VPN(仮想プライベートネットワーク)は端末上のすべてのデータ通信が保護対象となります。VPNはインターネットに接続するあらゆるアプリ、ウェブサイト、バックグラウンド処理をカバーするように設計されているので、プライバシー保護の領域がより広範囲なのです。

VPNに接続すると、すべてのデータ通信は端末から送信される前に暗号化(スクランブル)されます。データ通信はウェブサイトやアプリへ直接送信されるのではなく、まず安全なVPNサーバーを経由することになります。VPNサーバーは実際のIPアドレスを隠蔽します。IPアドレスは端末を識別し位置情報を明かす固有の番号ですが、VPNサーバーを経由して別のIPアドレスが割り当てられるため、インターネットプロバイダーやネットワーク所有者などの外部からは、すべての通信があなた自身ではなくVPNサーバーから発信されているように見えます。

この特性から、VPNはカフェ・空港・ホテルなどの公共Wi-Fiにおけるプライバシー保護に特に便利です。またトラッカーによるデータ収集の防止、オンライン行動に基づくプロファイリングの軽減、サイバー脅威への追加防御層としても機能します。

但し、VPNの機能性や信頼性などといった性能はVPNプロバイダーによって異なります。

データを万全に保護するにはTLSとVPNの併用が不可欠

TLSはウェブサイト訪問時の保護における標準的なテクノロジーですが、保護できる範囲は限られています。データがそのウェブサイトやアプリを離れると、保護は終了します。そこでVPNを併用することで、より広範なプライバシー保護が可能になります。ブラウザ外で発生するすべてのデータ通信(アプリ、バックグラウンド処理、公共Wi-Fi利用時など)を保護することでTLSの足りない面を補完できます。

CyberGhost VPNなら万全なセキュリティ保護をシームレスに実装できます。データ通信の暗号化、実際のIPアドレスを隠せるだけでなく、自動Wi-Fi保護機能や広告ブロッカーなどといった追加機能も搭載しています。これにより、インターネットの用途にかかわらず、プライバシーと安全を常に確保できます。

よくあるご質問

TLSとは?どのような仕組みですか?

TLS (トランスポート層セキュリティ)は、ユーザーの端末とウェブサイトまたはネットサービス間のデータ通信を暗号化するプロトコルです。「ハンドシェイク」と呼ばれるプロセスを通じて安全な接続を確立し、双方が互いの身元を確認する仕組みとなっています。ハンドシェイクが完了すると、すべての情報(ログイン情報、メッセージ、支払いなど)は暗号化された状態で送信されます

TLSがデータ保護に使う暗号化の仕組みは?

TLSは数学的暗号化アルゴリズムを使用し、インターネット上を移動中のデータを解読不能なコードに変換します。解読できるのは正しい復号鍵を持つ意図された受信者のみです。これにより、サイバー犯罪者、インターネットプロバイダー、ネットワーク監視者による機密情報の傍受や閲覧を防ぎます。

インターネット接続におけるTLSプロトコルの役割とは?

TLSは、ブラウザ、アプリ、サーバー間の通信に機密性と真正性を確立するプロトコルです。訪問しているウェブサイトが正当であることを検証し、サイバー攻撃者が転送中のデータを改ざんするのを防止します。

セキュリティにおけるTLSとVPNの違いは?

TLSはHTTPSサイトへのアクセス時など、特定のデータ通信のみが保護対象です。一方、VPNはブラウザセッションだけでなく、端末上の全てのインターネット通信を暗号化して保護します。さらにIPアドレスを隠蔽し、あらゆるアプリ・ネットワーク・オンライン上のサービス利用時のプライバシーを確保します。

TLS vs VPN:プライバシー保護がより強力なのはどっち?

TLSは個々のデータ接続を保護しますが、インターネットプロバイダ・企業・広告主からの閲覧内容を隠すことはできません。一方、VPNは端末上の全ての通信を暗号化し実際の位置情報も隠蔽しますので、プライバシー保護が総合的により強力です。ただし、TLSはサイトへのデータ通信を保護し、VPNは通信接続経路全体を保護しますから、プライバシーを最大限に守るためにはTLSとVPNの併用が不可欠です。

VPNトンネルとTLS暗号化の違いは?

VPNトンネルは、端末からVPNサーバーまでの全通信を運ぶ暗号化された経路です。一方、TLS暗号化は、端末と特定のサイトやアプリ間のデータにのみ適用されます。どちらも類似の暗号化原理を使用していますが、インターネットの異なる層で動作します。

DNS Over TLS(DoT)とVPNの保護範囲の違いは?

DNS over TLS(DoT)はドメイン名解決のプロセス(サイトアドレスをIPアドレスに変換するプロセス)のみを暗号化します。ユーザーが検索しているサイトは隠しますが、その他の通信は隠しません。VPNはDNSリクエストを含むすべての通信を暗号化しますので、より広範なプライバシーと匿名性を確保できます。

TLSを使って暗号化するVPNプロトコルはありますか?

OpenVPNプロトコルは、TLSを使って端末とVPNサーバー間のハンドシェイクと鍵交換を実行しています。これにより、信頼できる当事者間でのみ暗号化トンネルの作成を許可できるようになり、VPNとTLSの両方の強みを組み合わせたセキュリティ保護を実現しています。

コメントを残す