Disassociation Attack

Disassociation Attack Definition

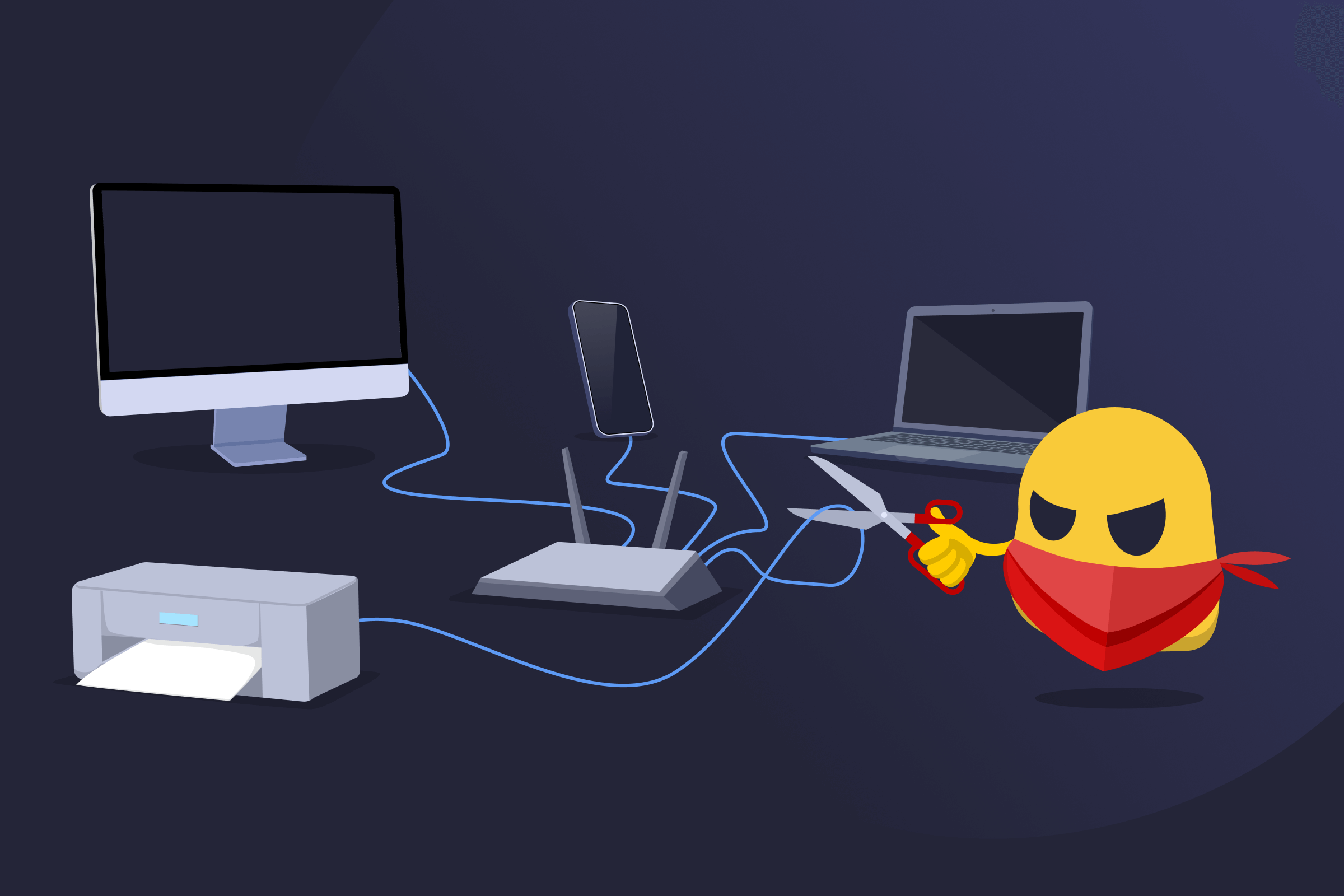

A disassociation attack is a type of denial-of-service (DoS) attack that sends forged disassociation frames to force devices off a Wi-Fi network. The frames tell a device to disconnect from the access point (like a router). The goal is usually to disrupt a service, push a device towards an Evil Twin (a fake network), or monitor reconnection attempts to capture credentials.

These attacks were more common on older Wi-Fi standards like Wi-Fi 4 and WPA2, where management frames weren’t authenticated. Modern networks using protections such as Protected Management Frames (PMF) make disassociation attacks significantly more difficult to carry out.

How a Disassociation Attack Works

Wi-Fi devices use management frames to establish and maintain connections with an access point. One of these frames (the “disassociation frame”) tells a device to disconnect.

In older Wi-Fi standards, these frames weren’t encrypted or verified. This meant an attacker could forge a disassociation frame and broadcast it while pretending to be the access point. When a device received the fake instruction, it believed it had been told to leave the network and disconnected. Repeated forged frames caused ongoing drops, slowdowns, or connectivity loss.

Attackers often use this disruption to launch additional attacks. For example, forcing a device off a network may cause it to automatically join a nearby rogue access point controlled by the attacker, enabling man-in-the-middle attacks or credential theft.

Purposes of a Disassociation Attack

- Disrupt network connections: Causes repeated network drops and slows down performance.

- Enable credential capture: Lets attackers intercept reconnection attempts to steal Wi-Fi passwords or user authentication data.

- Redirect devices to rogue access points: Pushes devices towards a fake network, opening the door to man-in-the-middle attacks.

- Weaken network trust: Creates frustration and reduces confidence in the network’s reliability and security.

Disassociation Attack Prevention Tips

- Adopt WPA3, the latest Wi-Fi security standard that employs PMF, making frames much harder to forge.

- Apply MAC filters and limit which MAC addresses can join the network to prevent attackers from spoofing the access point.

- Hide the name of a Wi-Fi network (SSID) from the public to make it harder for attackers to uncover it.

- Use secure Wi-Fi networks instead of open and unprotected ones, which are an easy target for disassociation attacks.

- Deploy intrusion detection systems and monitor for unusual management frame activity.

- Rely on data encryption through VPNs and HTTPS, which ensures traffic remains private if intercepted.

Read More

FAQ

The primary goal of a disassociation attack is to disconnect devices from a Wi-Fi access point as a form of a denial-of-service attack. This creates service disruptions and can open the way for further attacks, such as credential theft or rogue access point redirection.

A disassociation attack is more commonly known as a Wi-Fi disconnect attack. It’s also sometimes grouped together with deauthentication attacks, since both involve sending forced management frames. The effect is the same: devices suddenly lose their connection to the network.

A disassociation attack severs the link between a device and an access point without affecting authentication. A deauthentication attack, on the other hand, ends the authentication process itself. That means it forces the device to perform a full re-login. Both achieve the same goal but operate at slightly different stages on the Wi-Fi connection.

45-Day Money-Back Guarantee

45-Day Money-Back Guarantee